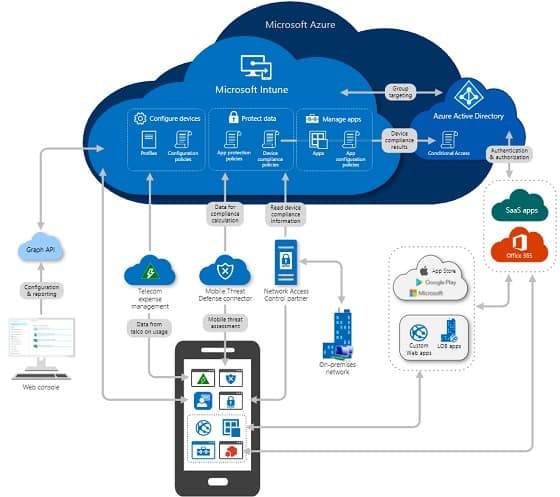

Bu yazımda sizlere Microsoft Intune ile yönetilen cihazlar için Windows Information Protection yapılandırmasından bahsedeceğim. Windows Information Protection (With Enrollment) politikaları, Windows 10 cihazlarına indirilen iş verilerinin koruma altına alınmasını sağlamaktadır. Kişisel verileri ve iş verilerini ayırarak çalışır. Böylece istenmeyen bilgi paylaşımının önlenmesine yardımcı olmaktadır. Azure Active Directory’e bir cihaz eklendiğinde veya kullanıcının iş, okul hesabı ile giriş yapıldığında cihaz otomatik olarak Mobile Device Management (MDM) yönetimine kaydolmaktadır.

Resim-1

Bir önceki yazımda Mobile Application Management (MAM) ve Mobile Device Management (MDM) yapılarının ne olduğundan ve uygulamak istediğiniz güvenlik politikaları için en uygun senaryoyu seçmeniz gerektiği hakkında bilgi vermeye çalıştım. Artık edindiğimiz bu bilgileri kullanarak kullanıcının cihazını tam olarak yönettiğiniz durumlarda nasıl politika oluşturmalısınız ona göz atalım.

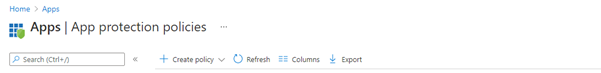

Microsoft Endpoint Manager Admin Center ekranında sağ tarafta bulunan Apps seçeneğine tıklayalım. Apps ekranında Policy sekmesi altında App Protection Policies seçeneğine tıklayıp sonrasında “+ Create Policy” seçeneği ile App Protection politika oluşturma işlemine başlayalım.

Resim-2

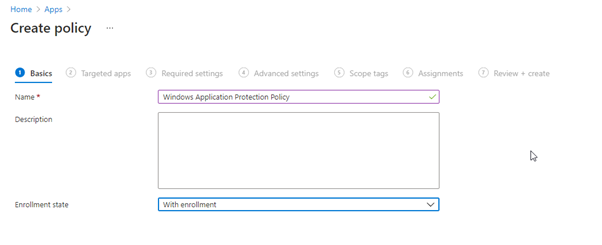

Create Policy seçeneğini seçtiğinizde sizlere Windows, Android, IOS/IPADOS ortamlarınız için politika oluşturup/oluşturmamak isteyip istemediğinizi sorar. Biz Windows 10 cihazlarımız için politika oluşturacağımızdan Windows seçeneğini seçip ilerliyoruz.

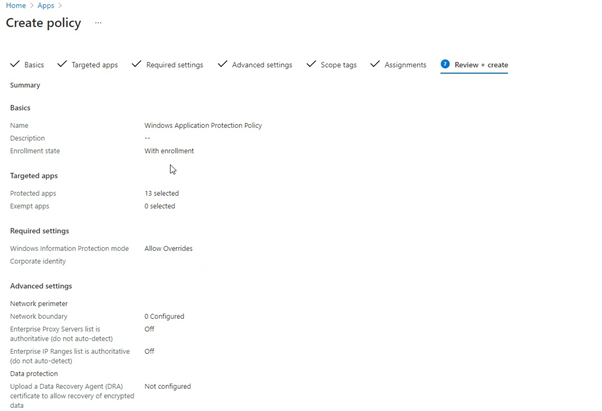

Create Policy ekranında, Basics bölümünde, Name kısmında oluşturacağınız politika için isim, Description kısmında oluşturulan politika ile ilgili kısa bir açıklama ve Enrollment State bölümünde ise (With enrollment, Without enrollment) yapınıza uygun olan kayıt methodunu seçip Next butonu ile ilerleyebilirsiniz.

Resim-3

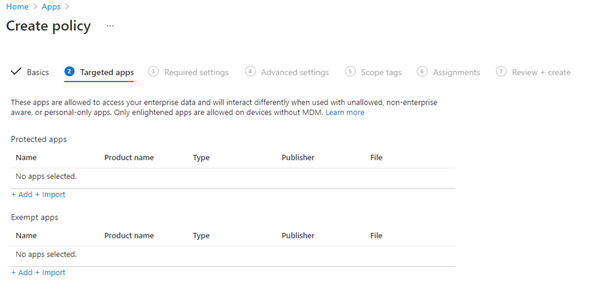

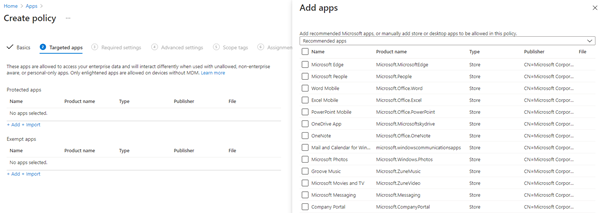

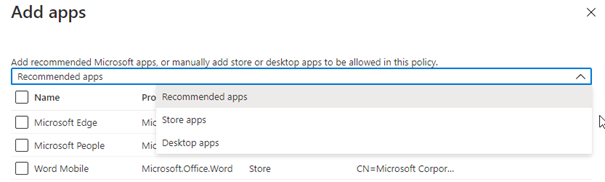

Bizim senaryomuzda Mobile Device Management (MDM) ortamına kayıt olan cihazlar olduğundan “With enrollment” seçeneğini seçip ilerliyoruz. Targeted Apps ekranında Protected Apps bölümünde “+ Add” seçeneğini seçerek Recommended Apps içerisinden hangi uygulamayı korumak istiyorsanız o uygulamaları seçip ilerleyebilirsiniz.

Resim-4

Resim-5

Bu ekranda Recommended Apps bölümünden farklı olarak Store Apps ve Desktop Apps seçenekleri de bulunmaktadır.

Windows Store içerisinde korumak istediğiniz uygulamaları seçip Store Apps altına ekleyebilirsiniz.

Korumak istediğiniz tüm geleneksel Windows masaüstü uygulamalarını seçip Desktop Apps içerisine ekleyebilirsiniz. (.dll, .exe gibi.)

Resim-6

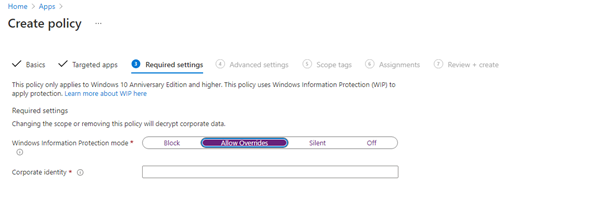

Required Settings bölümünde Windows Information Protection politikanıza uygun mode yapısını belirleyebilirsiniz. (Block, Allow Override, Silent, Off)

Resim-7

Block: Bu seçenek ile kurumsal verilerin korunan uygulamalardan dışarı çıkarılması engellenmektedir.

Allow Override: Kurumsal verileri korumalı bir uygulamadan korunmasız bir uygulamaya taşımaya çalışırken kullanıcıya sorulur. (Bu uyarı geçersiz kılınırsa sadece eylem günlüğüne kaydedilir.)

Silent: Kullanıcı kurumsal verileri korumalı uygulamaların dışına çıkarabilir. Bu seçenek seçildiği taktirde hiçbir eylem günlüğe kaydedilmez.

Off: Kullanıcı kurumsal verileri korumalı uygulamaların dışına çıkarma konusunda serbesttir.

Microsoft Windows Information Protection (WIP) politikalarında Off Mode tavsiye edilmez. Silent Mode ile başlayıp ve oradan da Allow Override Mode veya Block Mode olarak güncellemek en iyi yöntemdir.

Corporate Identity kısmında ise politikanız için kurumunuza ait kurumsal kimliği girip ilerleyebilirsiniz.

Required Setting ekranında, Windows Information Protection Mode bölümünde politikanıza uygun mode’u belirleyip (Biz yapımıza uygun olduğunu düşündüğümüz seçenek Allow Override) sonrasında ise Corporate Identity bölümünde kurumsal kimliğini girip Next butonu ile ilerleyebilirsiniz.

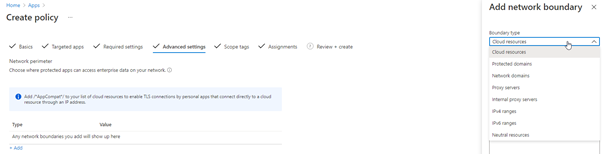

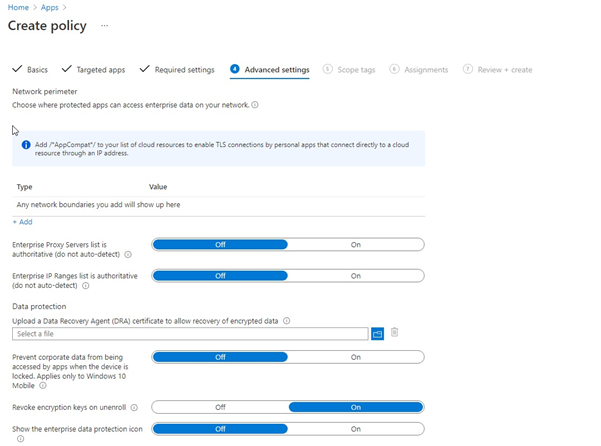

Advanced Settings ekranında Network Boundaries bölümünde uygulamaların ağınızda bulunan kurumsal verilere nereden erişebileceğine karar vermeniz gerekir. Windows Information Protection içerisinde varsayılan konum yoktur. Bu yüzden ortamınıza ait ağ konumlarının her birini eklemelisiniz. Bu alan kuruluşunuzun aralığında bir IP adresi, alan adı veya aynı zamanda SMB paylaşımları dahil olmak üzere kurumsal etki alanlarınızdan birine bağlı olan herhangi bir uç nokta cihazı da olabilir.

Resim-8

Cloud resources: Kurumsal olarak tanımlanacak ve Windows Information Protection (WIP) tarafından korunması gereken bulut kaynaklarını bu bölümde tanımlayabilirsiniz.

Protected Domains: Ortamınızda kullandığınız kurumsal kimlikler için gerekli etki alan adlarını bu bölümde belirtebilirsiniz.

Network Domains: Ortamınızda kullanılan DNS Suffix bilgilerini bu bölümde tanımlayabilirsiniz.

Proxy Servers: Bulut ortamlarına erişmek için cihazların geçeceği proxy sunucuları belirtebilirsiniz. Bu liste içerisinde dahili proxy sunucularınızın bulunmaması gerekir.

Neutral Resources: Kurumunuza ait kimlik doğrulaması için yönlendirme uç noktalarınızı bu alanda tanımlayabilirsiniz.

IPv4 Ranges: Windows 10 (1703)’den itibaren bu alan kullanımı kullanıcının isteğine bağlıdır. Intranet yapınız içerisinde geçerli bir IPv4 değer aralığı için ilgili adreslerinizi tanımlayabilirsiniz.

Advanced Settings ekranında, Network Perimeter bölümünde /*AppCompat*/ parametresi eklemediğiniz taktirde kurumsal verilere erişmek için Chrome gibi 3rd party tarayıcıları kullanamazsınız.

Resim-9

İlgili alanları doldurduktan sonra Next butonunu kullanarak ilerleyebilirsiniz.

Scope Tags ekranında RBAC yapılandırması ile rol bazlı yetkilendirmeler yapabilirsiniz. İlgili Scope Tag işlemini tamamladıktan sonra Next butonu ile ilerleyelim. Assignment bölümünde ilgili politikayı hangi cihaz grubuna atamak istiyorsanız o grubu seçmelisiniz. İlgili grubu seçip, Next butonu ile ilerleyelim. Review + Create ekranında ilgili politika oluşturma işlemini tamamlayabilirsiniz.

Resim-10

Uygulamaların korumalı uygulama listesinden kaldırıldıktan sonra erişim hataları döndürebileceğini unutmamalısınız. Bu uygulamaları listeden çıkarmak yerine uygulamaları kaldırıp yeniden kurmanızı öneririm.

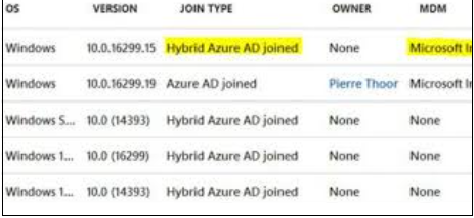

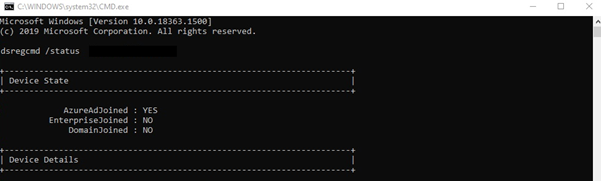

Cihazın durumunu “dsregcmd /status” komutunu kullanarak görebilirsiniz. Azure Active Directory Join kaydı ile Intune MDM register kaydını birbiri ile karıştırmamalısınız.

Resim-11

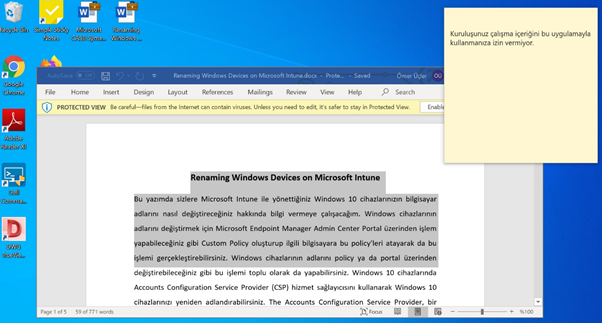

Windows Information Protection (WIP) politikaları ile ilgili tüm konfigürasyon işlemlerini tamamladıktan sonra artık sıra geldi yapılan konfigürasyon işlemlerini test etmeye. One Drive for Business İş hesabı içerisinde bulunan bir Microsoft Word dosyasını açıp içerisinde bulunan veriyi kopyalayıp yapışkan notlar (Sticky Notes) içerisine yapıştırmayı deneyelim.

“Your organization doesn’t allow you to use work content with this application” hata mesajı ile karşılaşabilirsiniz. Yapışkan Notlar (Sticky Notes) kurumsal olarak korunan bir uygulama olmadığından, korunan bir uygulamadan korunmayan bir uygulamaya veri transferini nasıl engellendiğini görebilirsiniz.

Resim-12

Microsoft Word içerisinde bulunan veriyi Notepad içerisine kopyalamaya kalktığınızda ise işlemi yapabildiğinizi görebilirsiniz. Notepad kurumsal olarak korunan bir uygulama olduğundan Windows Information Protection (WIP) politikaları ile korunan uygulamalar arasında veri transferi işleminin gerçekleştiğini görebilirsiniz.

Faydalı Olması Dileğiyle…

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: Microsoft Intune, Mobile Device Management, Mobile Application Management, Microsoft Endpoint Manager Admin Center, Group Policy, System Center Configuraton Manager, Azure Active Directory, Windows Information Protection, Mobile Application Management (MAM), Mobile Device Management (MDM)