Front-End ISA Server da All-Open Rule Yaratılması

Senaryomuzu biraz daha basitleştirmek için back-end ISA Server ın internete çıkması için front-end ISA Server da All-Open şeklinde bir rule yaratacağız. Bu tarz bir rule u test ortamında olduğumuz için oluşturuyoruz. Gerçek ortamda rule larımız zaten daha sıkı olmalıdır.

Not: Back-end ISA Serverfront-end ISA Server ın SecureNat client ı olduğuna dikkat edelim.

1. Microsoft Internet Security and Acceleration Server 2004 > Firewall Policy > Tasks > Create New Access Rule.

2. Açılacak Wizard penceresinde bir isim verip devam edelim. Ben isim olarak All_Open_for_Backend_ISA kullanacağım. Next.

3. Allow > All outbound traffic > Next.

4. Access Rule Sources sayfasında Add e klikleyelim.

5. Add Network Entities penceresinde New > Computer diyelim.

6. New Computer Rule Element penceresinde Back End ISA Firewall un ismini ve IP (172.16.5.50) sini girelim.

7. Add Network Entities penceresinde Computers > Back-end ISA Server ı seçelim ve Close a klikleyelim.

8. Access Rule Sources penceresinde Next.

9. Access Rule Destinations penceresinde Add > Networks > External > Close.

10. Access Rule Destinations penceresinde Next.

11. User Sets penceresinde All Users > Next > Finish.

Front-End ISA Server da Bir Web Publishing Rule Yaratılması

External OWA client larının içerdeki sertifikaya ulaşmaları gerekecek. Client ları bu sertifikaya ulaştırmanın birçok yolu mevcut ama ben senaryoyu basit tutmak için front-end ISA Server da bir Web Publishing Rule tanımlayacağım.

1. Microsoft Internet Security and Acceleration Server 2004 > Firewall Policy > Tasks > Publish a Web Server.

2. Oluşturacağımız rule için bir isim verelim. Ben Publish_Web_Enrollment_Site ismini kullanacağım.

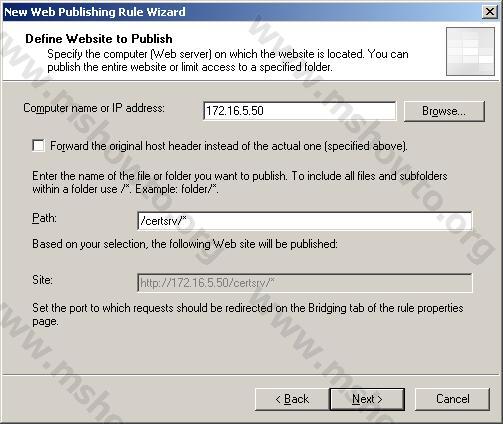

3. Next > Allow > Define Website to Publish sayfasında Computer name or IP address kutucuğuna Back-end ISA Server ın external IP (172.16.5.50) sini yazalım. Path kutucuğuna /certsrv/* yazalım ve Next e klikleyelim.

Şekil-1

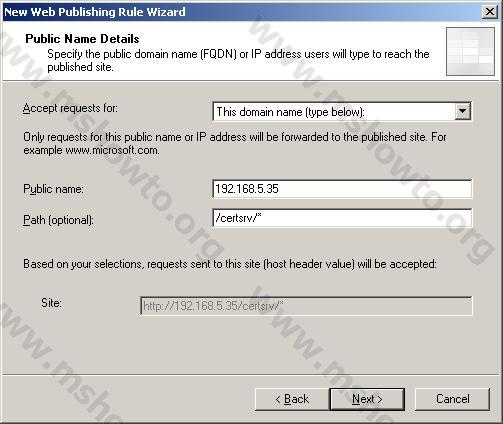

4. Public Name Details penceresinde Public Name bölümüne Front-end ISA nın external IP (192.168.5.35) sini yazalım.

5. Path (optional) bölümüne /certsrv/* yazalım ve Next e klikleyelim.

Şekil-2

6. Select Web Listener penceresinde New > Welcome to the New Web Listener > isim olarak Http_Listener i kullanıp Next e klikyelim.

7. IP addresses penceresinde External ı işaretleyip Next e klikyelim.

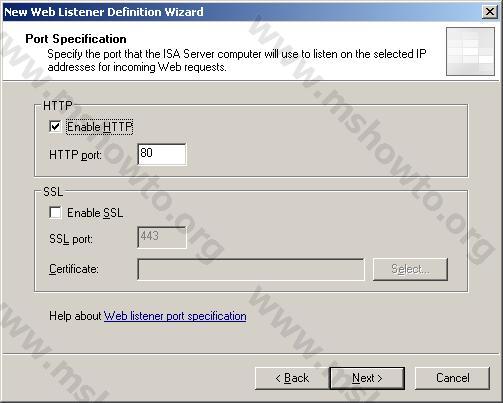

8. Port Specification penceresinde Enable HTTP i işaretleyelim ve port 80 i değiştirmeyelim.

Şekil-3

9. Completing the New Web Listener Wizard penceresinde Finish diyerek işlemi bitirelim.

10. Select Web Listener penceresinde Next diyerek devam edelim ve User Sets penceresinde default ayarları kabul edelim > All Users > Next > Finish.

11. Oluşturduğumuz Publish_Web_Enrollment_Site üzerinde sağ klikleyelim ve Properties i açalım.

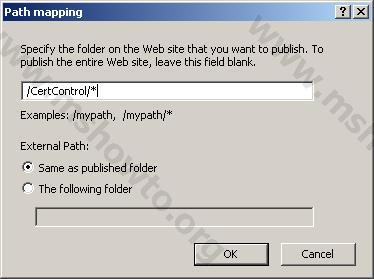

12. Paths > Add > Path mapping > Specify the folder on the Web site that you want to publish. To publish the entire Web site, leave this field blank kutucuğuna değer olarak /CertControl/* ı girelim ve tüm pencerelerden OK diyerek çıkalım.

Şekil-4

13. Publish Web Enrollment Site Properties penceresinde Apply ve OK diyerek işlemi sonlandıralım.

OWA İsim Çözümlemesi İçin Yerel DNS in Konfigüre Edilmesi

External bir DNS te kendi domain inize ait bilgileri oluşturduktan sonra external clientlar OWA nın isim çözümlemelerinde bir sıkıntı yaşanmayacaklardır. Bu noktada kendi isminizi kendiniz de host edebilirsiniz ama bu size exsta iş yükü getireceği gibi herhangibir sıkıntıda dış dünyadan tamamen erişilemez duruma geleceksiniz. Benim önerim bilgilerinizi external bir DNS te tanımlamanız şeklinde olacak.

Enterprise CA Certificate in OWA Client Bilgisayarına Yüklenmesi

İnternal network teki sertifikayı client bilgisayara bir defalığına mahsus olmak üzere yükleyeceğiz.

1. Client bilgisayar da adres satırına http://192.168.5.35/certsrvyazarak Enter a basalım.

2. Username için Administrator hesabını kullanalım.

3. Microsoft Certificate Services penceresinde Install this CA certificate chain linkine klikleyelim.

4. Gelen güvenlik uyarılarını kabul edelim.

5. Son pencerede The CA certificate chain has been successfully installed bilgisini gördükten sonra pencereyi kapatabiliriz.

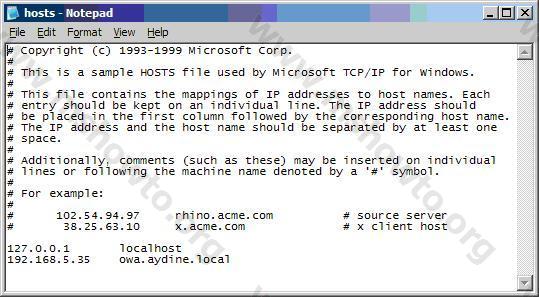

OWA Client Bilgisayarında HOSTS File Girdisi Yaratılması

Client bilgisayarlar OWA Web sayfasına bizim yarattığımız sertifikadan ulaşacaklar. Daha öncesinde sertifikada bu ismi owa.aydine.local olarak tanımlamıştık. Şimdi bu isim için client bilgisayarın host dosyasına Front-end ISA Server ın external IP (192.168.5.35) sini gireceğiz. Bu aşamada ikinci yöntem ise internal DNS in ISA Server lar üzerinden publish edilmesi olabilir.

1. <system_root>\system32\drivers\etc\Host dosyasını Notepad ile açalım.

2. Aşağıdaki kayıdı oluşturalım:

192.168.5.35 owa.aydine.local

Şekil-5

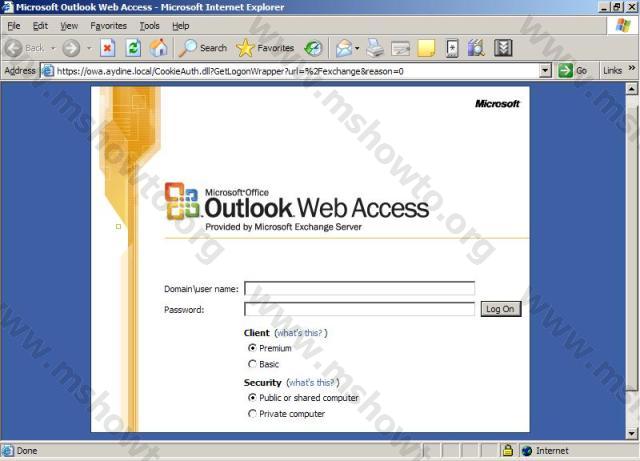

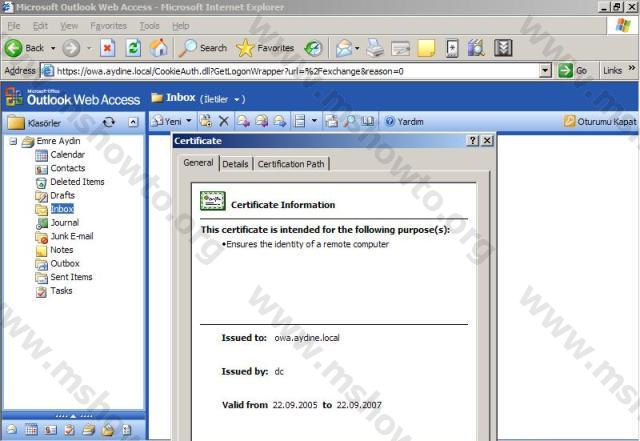

Evet, tüm işlemleri başarılı bir şekilde gerçekleştirdiysek artık publish ettiğimiz OWA Web sayfasına SSL kullanarak ulaşabiliriz. Bunun için aşağıdaki şekilde client bilgisayarda adres satırını kullanalım.

https://owa.aydine.local/exchange/

Görüntünün şekil-6 ve şekil-7 gibi olması gerekiyor.

Şekil-6

Şekil-7

Bu şekilde front-end ve back-end yapısı arkasındaki bir OWA Web sayfasının sertifikalı olarak nasıl ISA Server lar üzerinden publish edileceğini incelemiş olduk.