Bir önceki yazımızda Resource Group için gerekli ResourceId bilgisini öğrenmiştik. Bu işlemi Portal üzerinden yapmak için aşağıdaki detaylardan yararlanabilirsiniz.

İlk yazıya aşağıdaki linkten ulaşabilirsiniz.

Azure Resource Manager – Policy Management – Bölüm 1

Resim-1

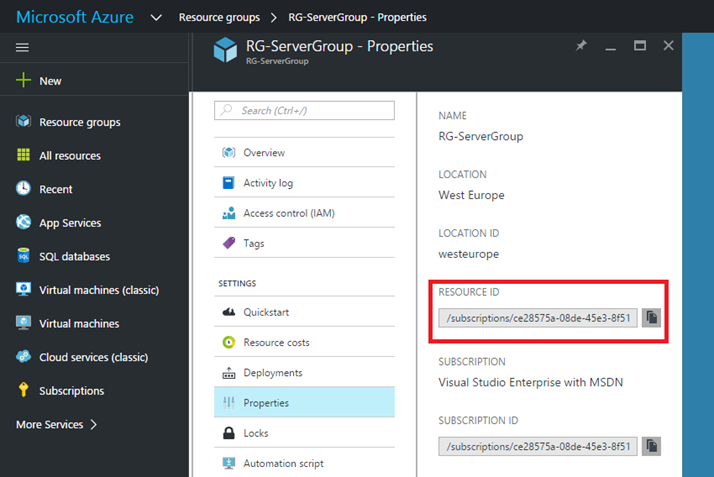

Resource Id değerini farklı yöntemler ile bulduktan sonra artık oluşturduğumuz Policy atama işlemine geçebiliriz. Atama işlemini gerçekleştirecek Cmdlet “New-AzureRmPolicyAssignment” olarak karşımıza çıkmaktadır. Bu Cmdlet bir takım parametreler alır ve bunların detayları aşağıdaki gibidir.

- -Name : Atanacak Policy için bir Assignment adı verilir.

- -PolicyDefinition: Tanımlanan Policyler bu parametre içerisine gönderilir. Böylece Assignment gerçekleşir, kısaca her Assignment yapıldığında bir Policy tanımlamasının parametre içerisine gönderilmesi gerekiyor.

- -Scope : Bu parametre ile kapsam detayı belirtilir.( Resource Group, Subscription, Resource ) Öğrenilen ResourceId kısmı bu parametre içerisine gönderilir. // ResourceId şeklinde gönderilmelidir.

Policy atamasını sağlayacak Cmdlet kullanımına geçelim.

Resim-2

Yukarıda çalıştırılan Powershell Cmdlet detaylarını açıkladım. Fakat kısaca yine üzerinden geçecek olur isek, bir önceki yazımızda JSON Template içerisinden oluşturduğumuz Policy tanımlamasını “Get-AzreRMPolicyDefinition” Cmdlet ile çağırıp “RegionPolicy” adında bir değişkene atadım. “New-AzureRMPolicyAssignment” Cmdlet içinde bulunan “PolicyDefinition” parametresine “$RegionPolicy” olarak gönderdim ve Powershell Console üzerinde başarılı bir şekilde atamanın gerçekleştiğini görebilirsiniz.

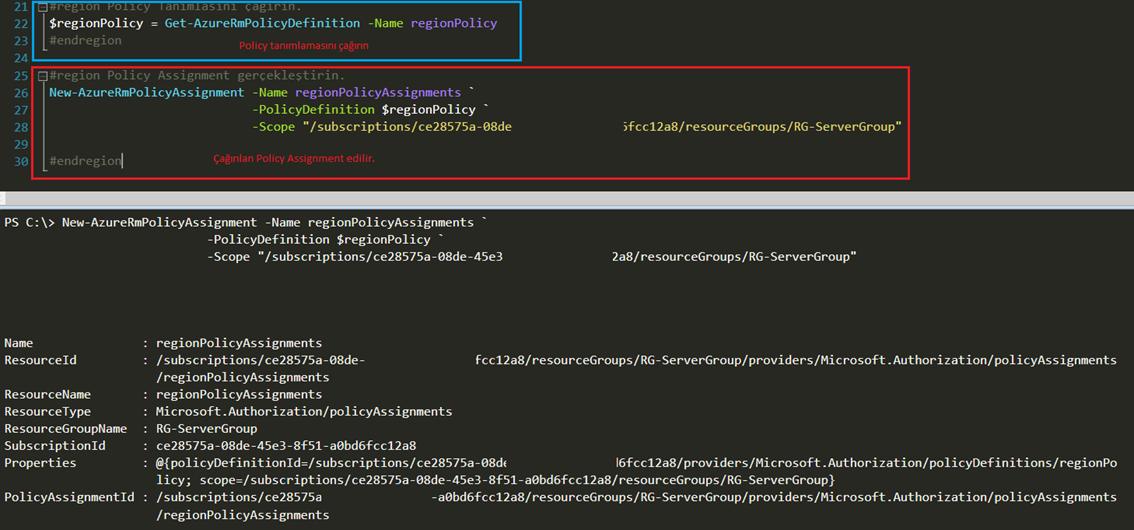

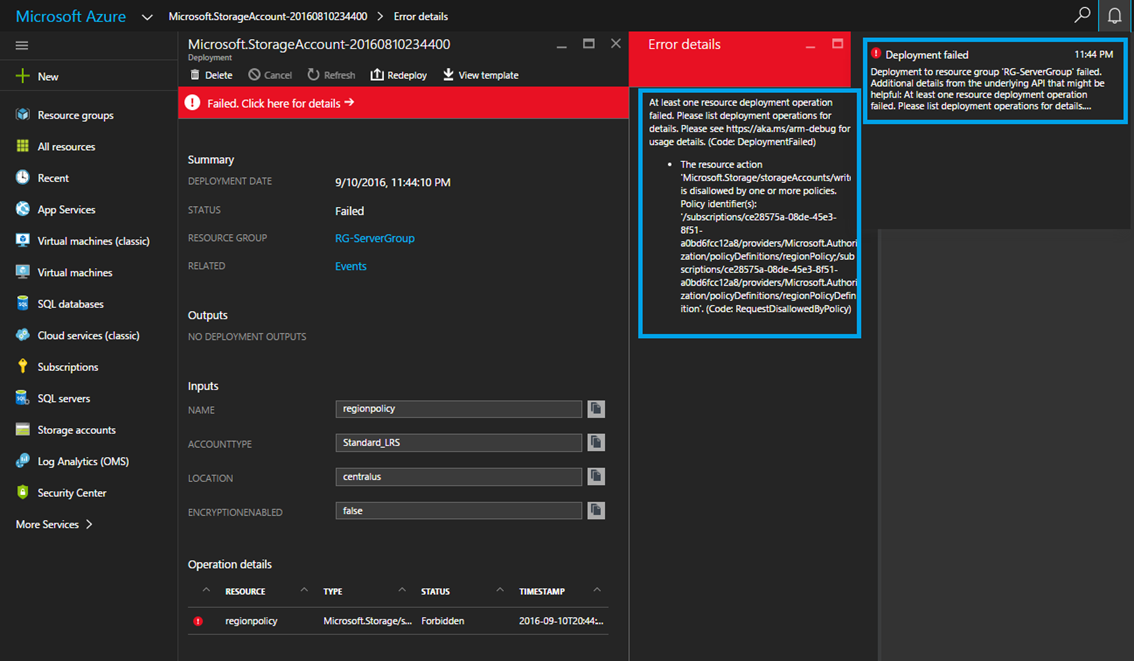

Bildiğiniz gibi bizim JSON Template içinde “West ve North Europe” Datacenter dışında kaynak oluşturulursa “Deny” verilmesini belirtmiştik. Bununla ilgili Policy oluşturduk ve Assignment sürecini de tamamladık, artık çalışıp çalışmadığını kontrol edelim. Çok basit bir şekilde “Storage Account” oluşturuyorum. Bunun adını “RegionPolicy” olarak belirleyip Region olarak “Central US” seçmiş bulunmaktayım.

Resim-3

“Create” butonuna tıklayarak, Storage Account oluşturma işlemini başlattık. Oluşturduğumuz Resource Group bizim Policy ataması yaptığımız olduğunu dikkat etmeyi unutmayalım.

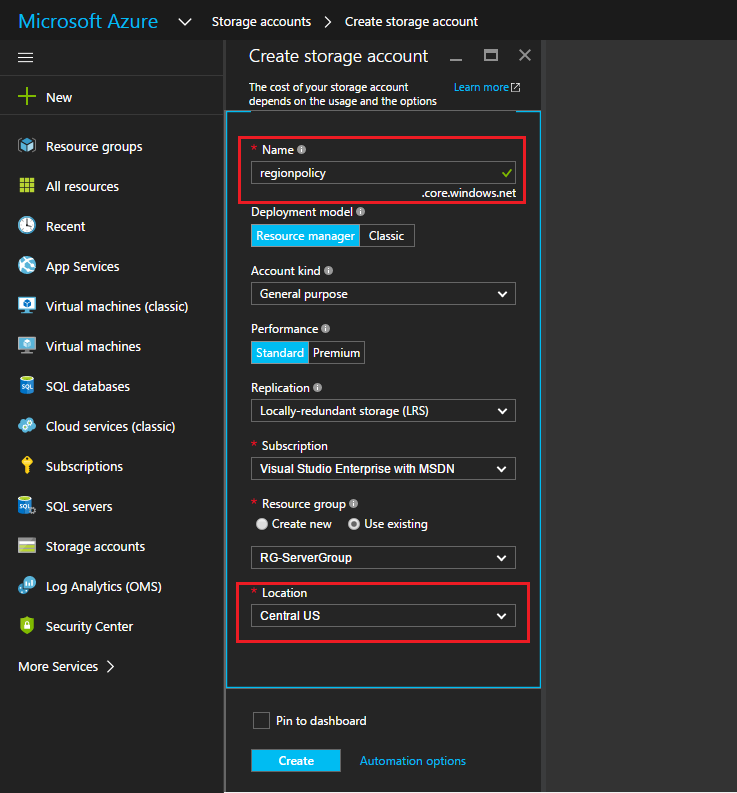

Resim-4

Yukarıda görüldüğü gibi yazmış olduğumuz Policy başarılı olduğunu görmekteyiz. Aldığımız hatalara bakıldığı zaman Policy tanımlaması yüzünden ilgili kaynak oluşturulamadığını ve hangi Policy üzerinden geldiğini açıklamış gözüküyor. Herşey istediğimiz gibi fakat bu sizin delegasyon yaptığınız kullanıcının ekranına yansıyan hatadır. Daha sonra biz bunu görüntülemek isteyebiliriz. Bu süreci kim, ne zaman ve neden hata almış gibi denetleme yapma şansımız var. Bunun için yardımınıza “Policy Audit Events” grubuna dahil olan Powershell Cmdletler koşuyor olucak.

Policy Audit Events

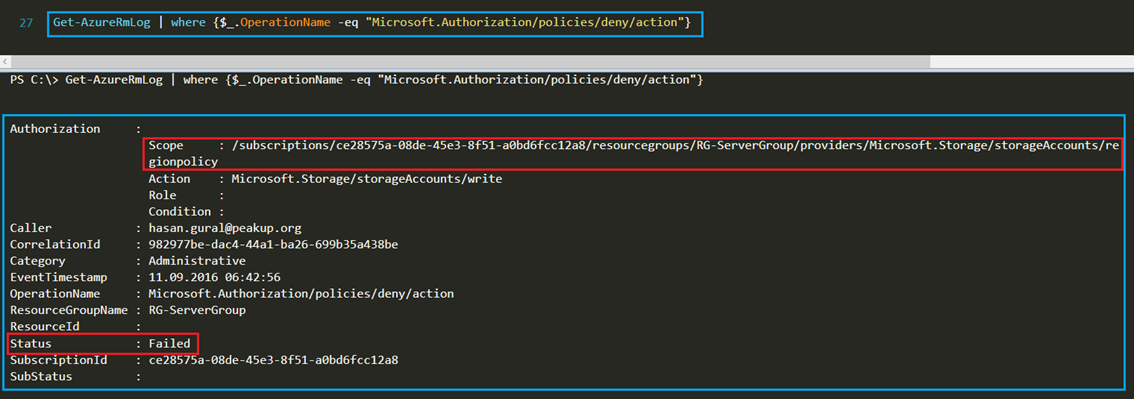

Eğer kuralını uyguladıktan sonra, politikaların kimlere uygulandığını ve ne sebepte kaynaklandığını görebilirsiniz. Bu verileri almak için PowerShell veya Azure CLI kullanmanız gerekiyor. Powershell ile yapmak istediğimiz zaman yardımınıza “Get-AzureRmLog” adında Cmdlet yetişiyor olacak. Bu Cmdlet size Azure Resource Manager içerisine düşen log detaylarını getirmektedir.

Resim-5

Yukarıda kullandığımız Cmdlet içerisinde bir Filter işlemi gerçekleştirdik. “OperetaionName” değeri eğer “”Microsoft.Authorization/policies/Deny/action”” eşit olanları getirmesini istedik. Bu sayede sadece işlem yapan kişilerde “Deny” durumu oluşan Log detaylarını ekranda görmemizi sağladı. İsterseniz bunu tüm Audit Loglar gelsin şeklinde değiştirme şansına sahipsiniz. Yapmanız gereken sadece OperationName karşına girdiğimiz değeri şu şekilde “”Microsoft.Authorization/policies/audit/action” değiştirmeniz olacaktır. Bununla beraber Azure Resource Manager içerisinde tüm Policy ile gelen tüm Logları Audit etmenizi sağlayacaktır.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar