Güncel bir hizmet ile bu yazıda karşınızdayım. Azure hizmetlerini kullanmaya başladığınız zaman PaaS servislerinin bize vermiş olduğu esneklikler çok fazla saymakla bitmeyen yenilikler özellikler var. Fakat PaaS bir hizmet kullanmaya başladığınız zaman akıllara ilk takılan sorun ise bu kaynaklara güvenli bir şekilde erişip ve diğer kaynaklar ile yine güvenli bir biçimde iletişim halinde olmak büyük önem arz ediyor. Bildiğiniz gibi PaaS hizmetler genellikle bir public endpoint’e sahip olup size internet üzerinden herhangi bir yerden ulaşmanızı sağlamaktadır. Örneğin, Azure SQL Database, KeyVault vd. bu servislere Microsoft Azure tarafından atanan bir public endpoint ile servislerinize erişebiliyorsunuz. Security departmanlarının çok sıcak bakmadığı bu durum, canınızı sıkabilir. Azure Private Link ise hizmetlerinizin direk Public ortamdan erişilmemesini sağlayabiliyor.

Private Link öncesinde PaaS Servislerini nasıl güvenli bir hale getirip gerekli kontrolleri sağlayabiliyoruz biraz buna göz gezdirelim istiyorum. Aslında ben bu konuyu üç adet farklı başlık içerisinde inceliyorum. Azure Private Link detaylarına boğulmadan bunları tek tek inceleyelim. Bu kavramlar tamamen benim kişisel bakış açım ile yazılmıştır.

Native PaaS Firewall: Örneğin bir Azure Web App veya Azure SQL Database hizmetine sahip olduğunuz zaman daha önce söylediğimiz gibi size tahsis edilen public endpoint ile internet üzerinden erişim sağlayabiliyorsunuz fakat Firewall özelliğini kullanarak belirli IP’lerden gelen trafiği kabul ederim deme şansınız var. PaaS servislerin bir çoğunda direk Azure Portal üzerinden belirlediğiniz Public IP detaylarını belirtip, trafiği durdurabilirsiniz. Aslında burada önemli nokta, trafik her ne kadar TLS olsada Public face üzerinden servislere erişiyorsunuz.

Service Endpoints:Microsoft Azure Service Endpoint sayesinde bir çok PaaS servisleriniz için, Azure backbone network üzerinden trafiğin akmasını sağlayabiliyorsunuz.Bu ne demek biraz daha açalım, şu şekilde bir ortam hayal edelim, Azure üzerinde çalışan IaaS seviyesinde resource’larım var ve bunlar virtual network içerisinde hizmet veriyorlar, bu kaynaklar zaman zaman Azure SQL Database, Key Vault, Storage Account gibi servislere erişmek isteyebilirler, bunlar normalde public endpoint üzerinden erişebilme şansları var fakat siz trafiğin Azure backbone network üzerinden de dönmesini isterseniz, PaaS servislerinize Service Endpoint’ler ekleyebilir ve ilgili Virtual Network üzerindeki spesifik Subnet seviyesinde izin verebilme hakkınız var. Bu kısımda trafiğin internet üzerinden gitmesini engelleyebiliyorsunuz fakat hybrid bir yapıda iseniz, DataCenter üzerinden gelen trafikler ise ne yazık ki Service Endpoint özelliğinden faydalanamıyorlar, onlar kesinlikle Internet face üzerinden PaaS servislerine erişmeleri gerekiyor. Service Endpoint’lerde PaaS servislerin herhangi bir internal ip’si yok sadece trafik backbone network üzerinden akıyor.

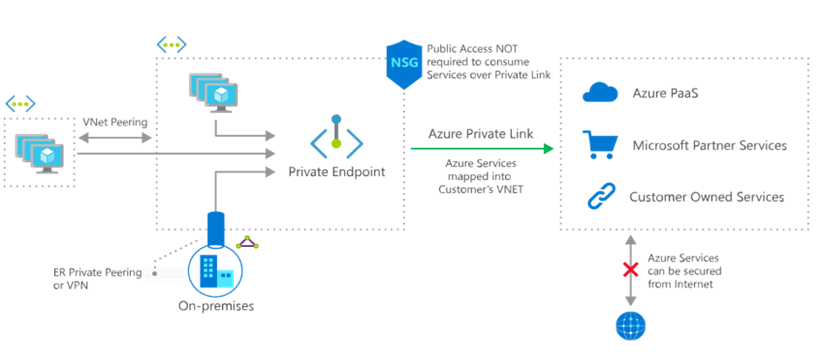

Private Link: Bana kalırsa geç kalınmış fakat özellikle Azure platformunu kullanan müşteriler için olmazsa olmazları olacak bir servis. Yaptığı iş ise yukarıda hizmetlerin bir çok eksi yönlerini kapatıp en basit haliyle PaaS kaynaklarınızın Virtual Network içerisinde bir adet Internal Interface atayıp, PaaS kaynaklarınız o network içerisinde private ip’ye sahip olup hayatlarını sürdürebiliyorlar. Örneğin, Azure SQL Database’in artık Virtual Network içerisinde bir adet Internal IP’si oluyor ve buna göre erişim sağlayabiliyorsunuz.

Yukarıdakiler tamamen benim kişisel görüşüm olup, PaaS servisleri hakkında güvenli erişim sağlarken bu üç ana kriter olarak incelenmesini faydalı olarak görmekteyim. Şimdi kaldığımız yerden Private Link derinlemesine incelemeye devam edelim. Yukarıda bahsettiğimiz gibi, Azure Private Link bizlere Azure üzerinde bulunan PaaS hizmetlerimize virtual network üzerinden bir private ip ile erişmemizi sağlarken, başka bir senaryo olan örneğin Azure üzerinde hizmet veren bir partner’ın veya servis sağlayıcısının hizmetlerine Private Link üzerinden güvenlik bir erişim sağlayabilirsiniz. Yani özetle PaaS kaynaklarına erişecek spesifik resourceları belirtebildiğiniz gibi bu PaaS kaynaklarınız bir virtual network içerisine dahil olarak Azure backbone network üzerinden trafiği döndürebiliyorsunuz.

Biz bu yazı içerisinde tamamen, Virtual Network üzerinden nasıl ve güvenli bir erişim sağlayacağımızı konuşacağız.

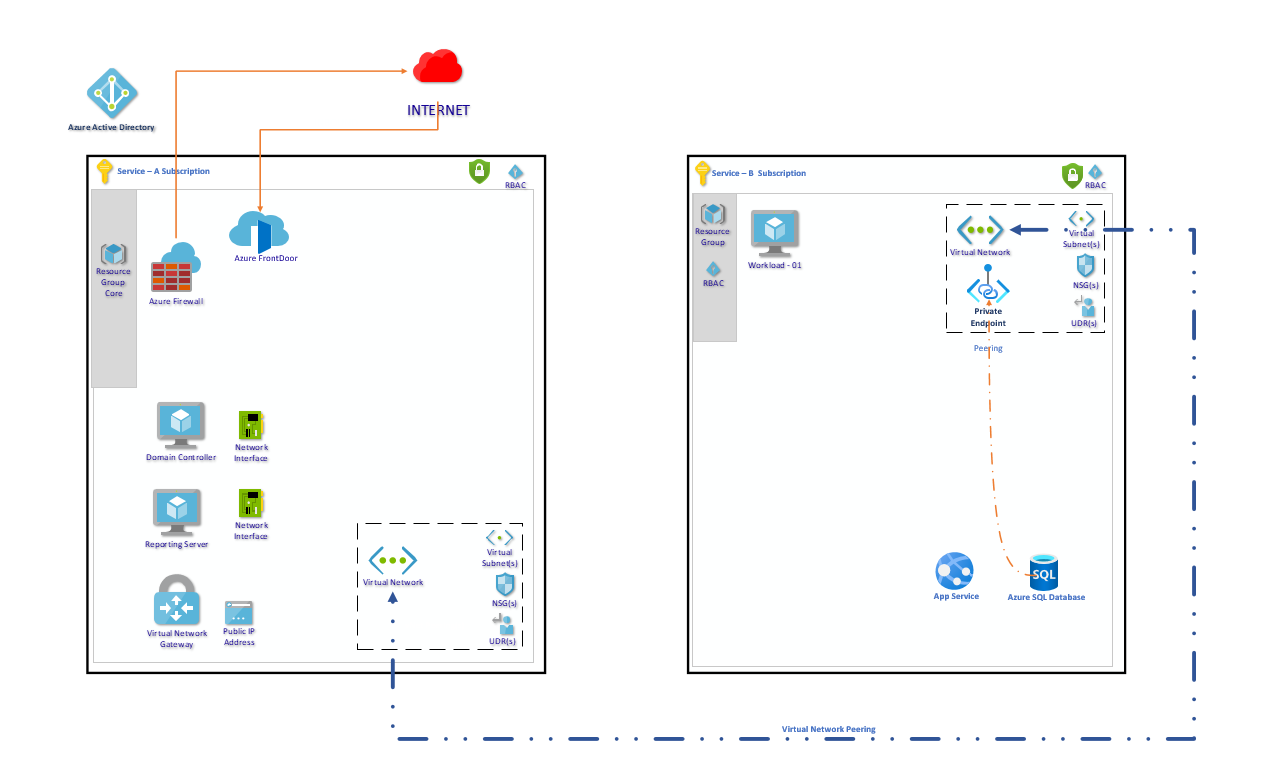

Yukarıdaki görmüş olduğunuz resim içerisinde Azure üzerinde örnek bir altyapı tasarımı bulunuyor. İki adet farklı abonelik üzerinde çalışan hizmetler var. Bu servisler içerisinde gördüğünüz gibi Azure SQL Database bulunmakta ve temel amacımız bu SQL Database bağlanırken, Azure Private Link servisini kullanarak nasıl yapıldığını açıklamayacağız ama öncesinde Azure ortamımızda neler var ona göz gezdirelim.

Service – A Subscription: Bu abonelik içerisinde Virtual Network, Virtual Network Gateway ( Azure ile Datacenter/hybrid senaryolar için), Azure Firewall, Azure Frontdoor, Domain Controllers ve Reporting Server adında Azure SQL Database üzerinden bir takım veriler alarak raporlama yapacak olan servis bulunmaktadır.Ayrıca bu abonelik içerisinde bulunan Virtual Network ile Subscription B içerisinde bulunan Virtual Network arasında resimde görüldüğü gibi Virtual Network Peering yapılandırılmıştır. Özetle bu iki virtual network birbirlerine, Microsoft azure backbone network üzeriden erişim sağlayabilmektedirler.

Service – B Subscription: Sağ tarafta görmüş olduğuz diagram içerisinde tamamen bir servis olarak hizmet veren ama tüm internet trafiği ( Out -IN ) merkezi olarak sol taraftaki abonelikten kontrol edilmektedir. Özetle diyebiliriz ki, Hub and Spoke network topology yapısı kullanılmıştır. Private Link kullanarak, Sol taraftadaki Report Server adında sunucumuz, Azure SQL Database erişirken tamamen azure backbone network üzerinden erişecek ve internet üzerinden trafiğin gidip gelmesini engellemiş olacağız. Aslında kulağa çok hoş geliyor, PaaS servislerin bir şekilde virtual network içerisinde bir adet network interface olup aynı network içerisinden erişmek.

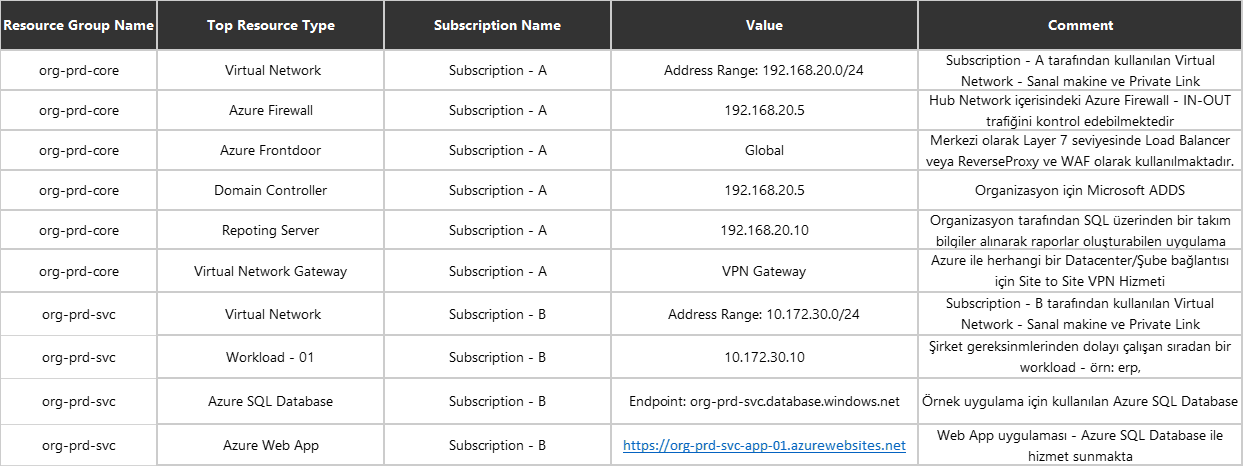

Aşağıdaki tablo üzerinde yukarıdaki diagram içerisindeki kaynakların detayları görebilirsiniz. Sadece detaylı olmayacak bir şekile açıklamalarını görebilirsiniz. Private Link kullanmaya başlamadan önce bu şekilde bir ortam kurmanız şiddetle tavsiye edilir.

Bir sonraki yazımızda ‘Private Link’ servisinin detaylarına direk Azure Portal üzerinden incelemeye devam edeceğiz.