MSHOWTO bugün ARP zehirlemesi (ARP Poisoning) ile Ortadaki Adam Saldırısını (MitM) gerçekleştirme ve bu saldırıya karşı Switch (Layer 2) tarafında alınabilecek önlemleri sizinle inceleyecek.

Hazırsanız marşa basma vakti geldi.

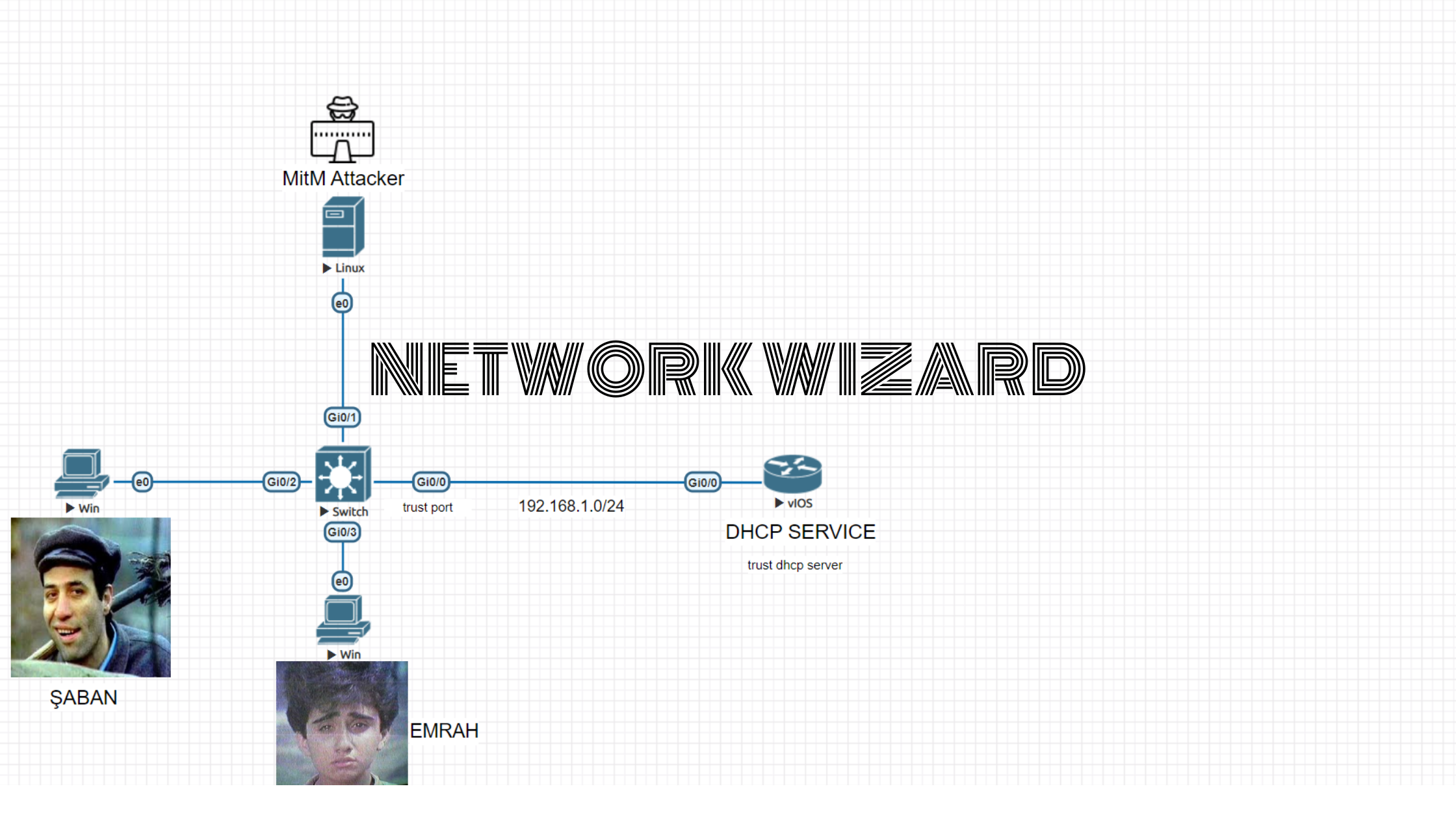

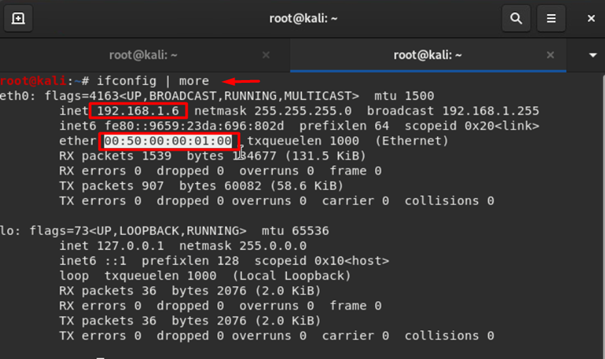

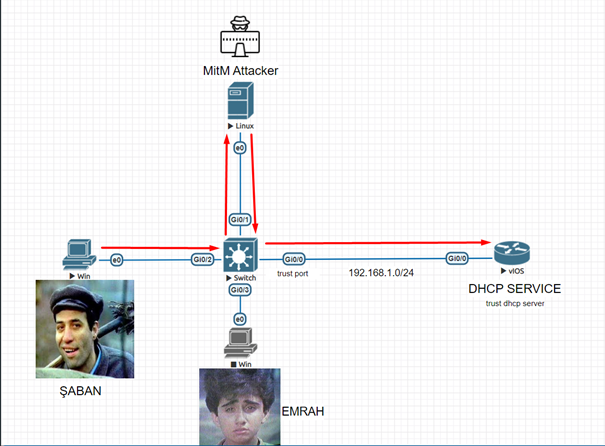

İlk olarak topolojimizi inceleyelim.

Resim-1

Topolojimizde Şaban ve Emrah’ın kullanmış olduğu Windows makineler, saldırganın kullandığı Linux makine, bir adet Switch ve Router vardır.

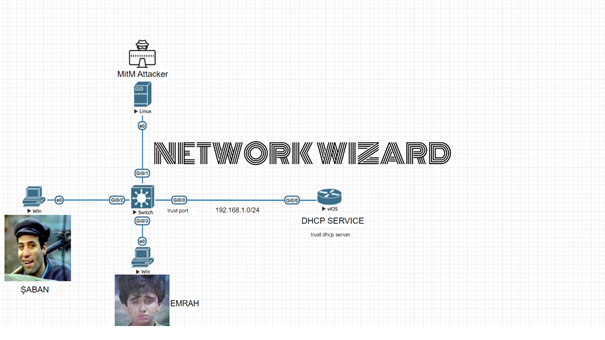

Öncelikle ARP zehirleme saldırımıza geçmeden önce Şaban’ın makinesinde arp girdilerine bakalım.

Resim-2

Resim-3

Görmüş olduğumuz üzere Şaban, Router in Gig0/0 olan portunun MAC adresini kendi ARP tablosuna işlemiş bulunmakta böylelikle LAN içinde bu MAC adresi yardımı ile Router in Gig0/0 portu ile konuşabilmektedir.

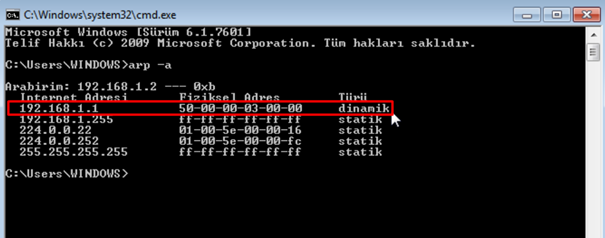

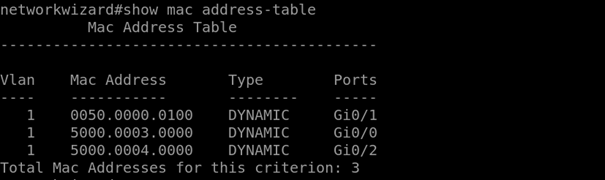

Resim-4

Aynı şekilde ise Switch tarafında oluşturulan MAC Adresi tablolarını görmekteyiz. Burada gig0/0 portuna Router in bağlı olduğu, gig0/1 portunun Linux makineye bağlı olduğu ve gig0/2 portunun Şaban’ın makinesi olan Windows’a bağlı olduğu gözler önüne seriliyor.

Kontrollerimizi gerçekleştirdiysek artık işin uygulamalı kısmına geçme vakti sizce de gelmedi mi?

İlk işimiz Kali-Linux makinemizin TCP/IP trafiklerini iletmesi yani IP adreslerinin yönlendirilmesini sağlamak adına terminalde aşağıdaki komutu koşturalım.

sysctl -w net.ipv4.ip_forward=1

Daha sonra ise Kali-Linux makinemizde Ettercap uygulamasını çalıştırmak.

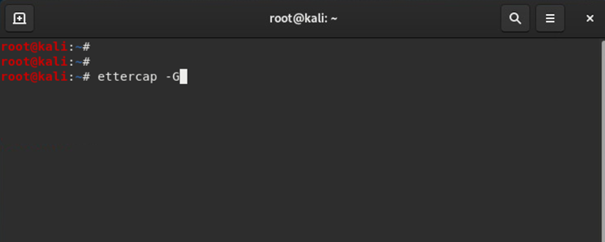

Resim-5

Terminalimize gidip sadece ettercap -G komutunu koşturmamız yeterli olacaktır.

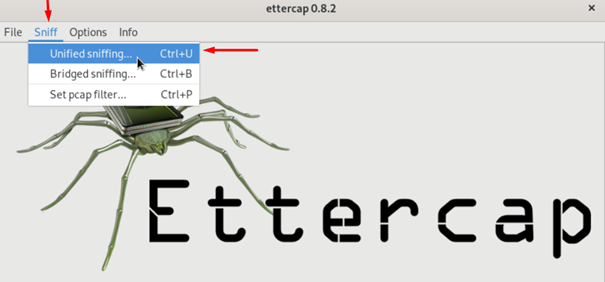

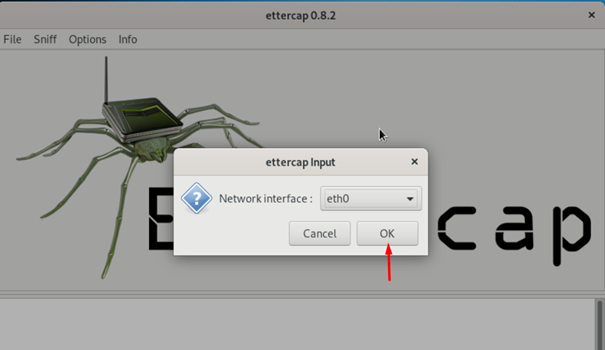

Ardından dinlemek istediğim porta gitmek için aşağıdaki adımları gerçekleştirmeliyim.

Resim-6

Resim-7

Bu işlemlerimizde dinlemek istediğimiz portu seçerek Ok butonuna tıklayalım.

Bu adımları gerçekleştirdiysek Ettercap uygulamasının bir diğer aşamasına geçiş yapabiliriz.

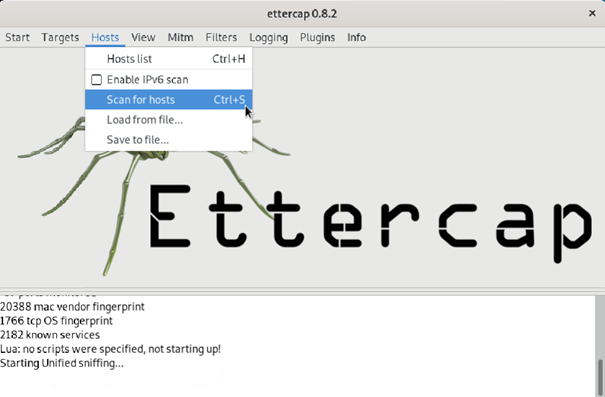

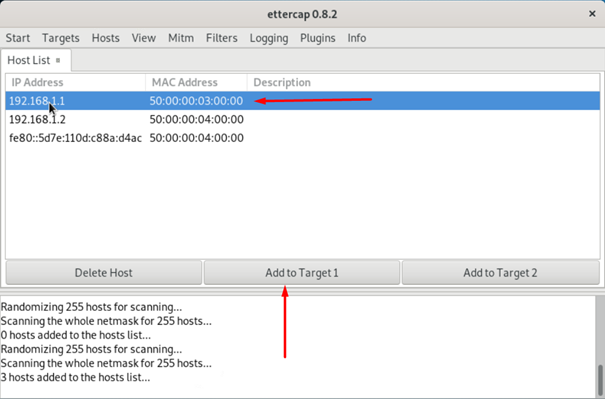

Resim-8

Daha sonrasında “Host” ve “Scan For Host” rotasını takip ederek ağdaki istemcilerin taramasını gerçekleştireceğiz.

Resim-9

Tarama işlemi bitti ve ağımızda 3 adet istemcinin bulunduğu tespit edildi.

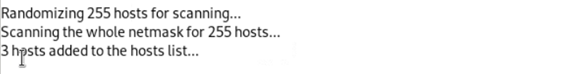

Resim-10

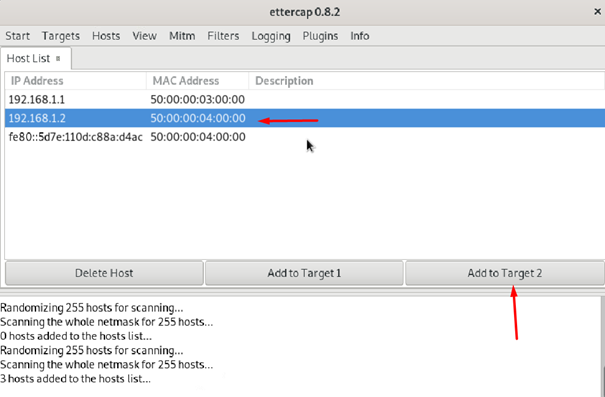

Daha sonrasında taranan istemcilerimizi listelemek için “Host” ve “Host List” rotasını takip edelim.

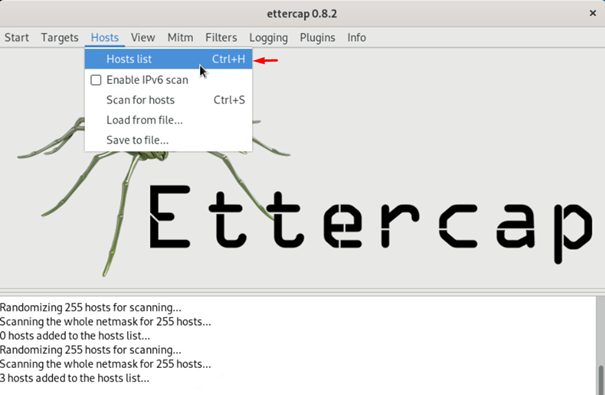

Resim-11

İlk olarak Router cihazımızı 1.hedefe eklemem gerekiyor.

Resim-12

Daha sonra ağdaki istemcim olan Windows makineyi 2.hedefe eklemem gerekiyor.

![]()

Resim-13

Görüldüğü üzere Router ve Windows makinelerinin hedeflere eklendiği Log ekranında gözler önüne seriliyor.

Buraya kadar ağda istihbarat toplama işlemimizi başarı ile gerçekleştirdik, saldırılacak hedeflerimizi belirledik ve hazır konuma geldik.

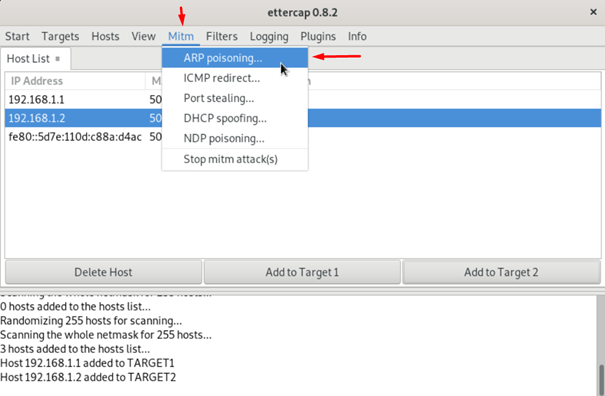

Buraya kadar her şey yolunda ise Ortadaki Adam Saldırısı(MitM) atağına geçerek ARP Zehirlememizi(ARP Poisoning) başlatabiliriz.

Resim-14

Ettercap uygulamamızın “MitM” menüsünden “ARP Poisoning” rotasını takip edelim.

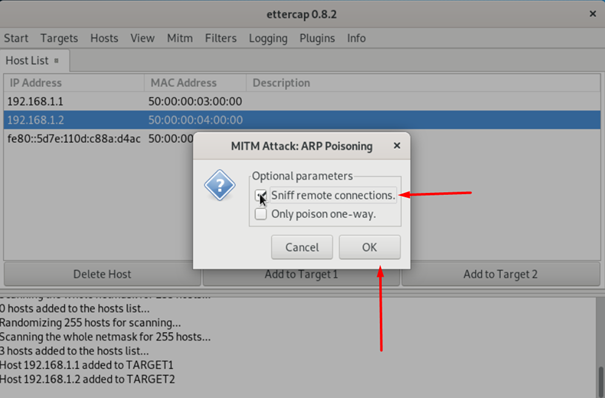

Resim-15

Uzaktan Sniffing(koklama) uygulaması yapmamıza izin vermek için ilgili kutuyu işaretleyelim ve Ok butonuna tıklayalım.

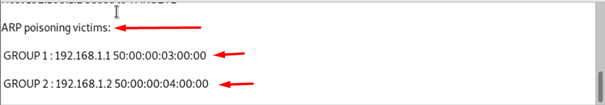

Resim-16

Görüldüğü üzere ağdaki Router ve Windows cihazlarımızı zehirlemiş bulunmaktayız.

Sizce de bu zehirleme işlemi başarılı oldu mu?

Sanki bu soruyu duyar gibiyim eğer hazırsanız kontrol etmeye ne dersiniz?

Resim-17

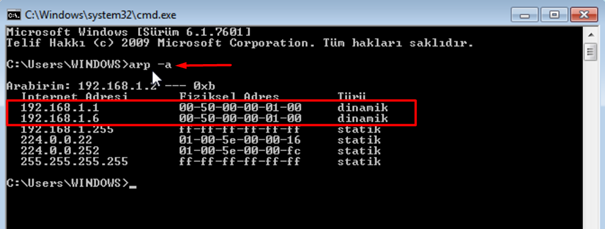

İlk olarak Linux makinemizde “ifconfig | more” komutunu koşturalım ve DHCP hizmetinden aldığımız IP Adresi ve MAC Adresi bilgimize bakalım.

Resim-18

Şimdi ise Windows makinemize gelip “arp -a” komutunu koşturalım.

Gözünüze ışıldayan bir şey oldu mu?

Evet dediğinizi duyar gibiyim. Eğer dikkatli bir şekilde fark edersek Default Gateway yani Router cihazımızın MAC adres bilgisi nasıl olduysa Linux makinenin MAC adresi ile aynı oldu.

İşte burada da tam olarak Türkçe manası ile Ortadaki Adam Saldırımızı gerçekleştirdik yani ağda kendimizi bir Default Gateway olarak göstermeyi başardık.

Resim-19

Bu atağı yapmayı başardığımız anda Şaban’ın verileri Linux makinesi üzerine daha sonra da bu trafik Router cihazımıza ulaşacak.

Bu atağın en tehlikeli kısımlarında kullanıcıların şifreleme protokolü zayıf olan ya da şifreleme protokolü olmayan güvensiz protokollerde MitM atakları başa bela olacak seviyelere gelebilmektedir.

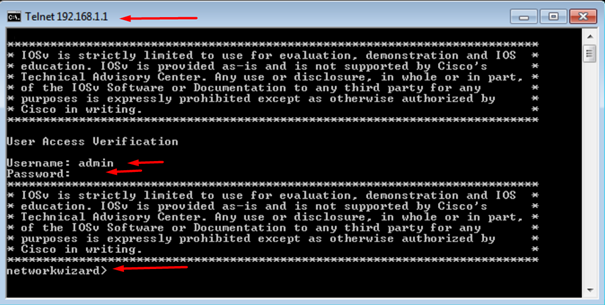

Şimdiki senaryomuzda Şaban verileri düz metin şeklinde gönderen bir Telnet bağlantısı ile Router cihazına bağlanacak ve MitM atağını başlatan saldırgan bu verileri ele geçirecek.

Resim-20

Hazırsak başlayalım.

Resim-21

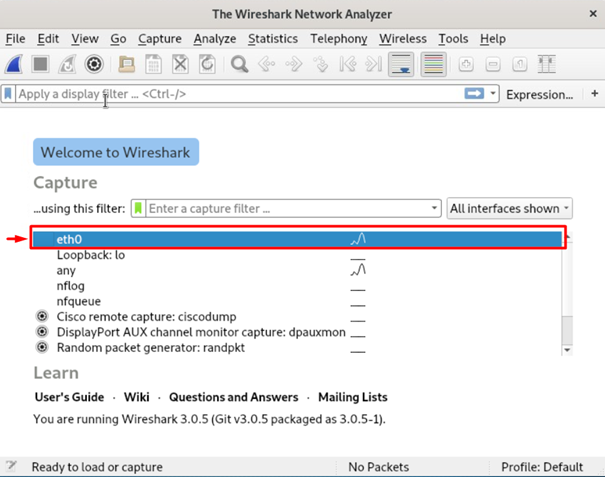

İlk olarak Linux makinemizde Wireshark aracımızı başlatalım ve eth0 üzerinden paket yakalamamızı başlatalım.

Resim-22

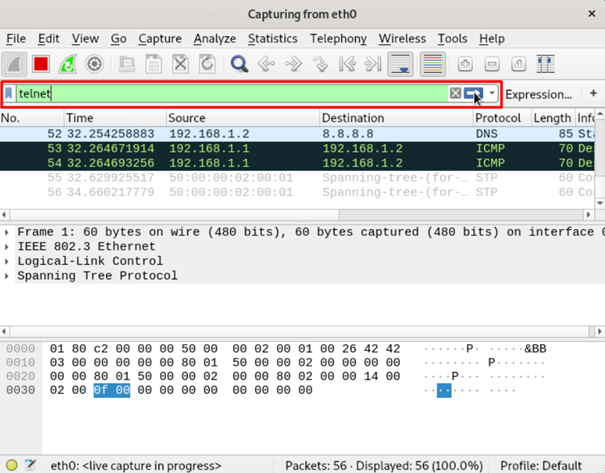

Açılan penceremizden birçok paket geçtiğini gözlemlemekteyiz ve işlerimizi biraz daha kolaylaştırmak için sadece Telnet paketlerine gözlemlemek için Telnet paketlerini filtreleyelim. Bunun için ise filtreleme boşluğuna “telnet” yazıp ok butonuna tıklamamız yeterli olacaktır.

Resim-23

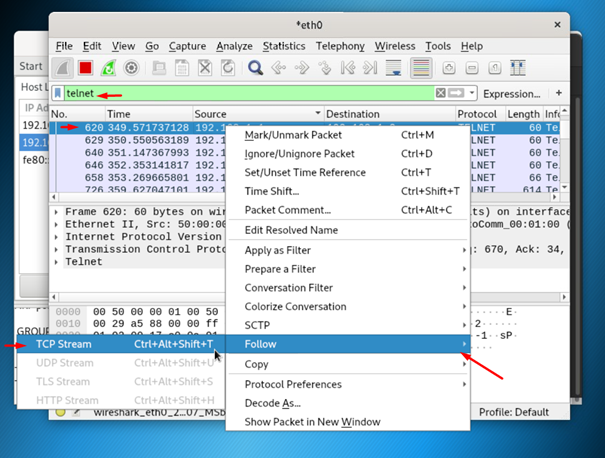

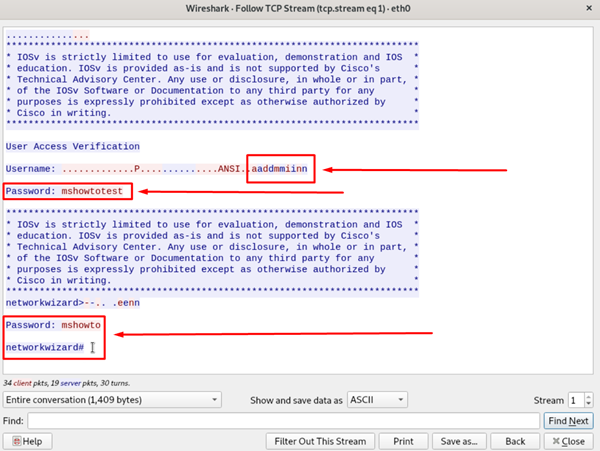

Daha sonra Router cihazına yapılan bağlantıya tıklanıp akabinde sağ tık ile “Follow” ve “TCP Stream” butonuna tıklandığı anda parolalar kullanıcı adları gözlerinizin önüne serilecek.

Resim-24

Görmüş olduğumuz üzere şifreleme kullanmayan Telnet, HTTP gibi protokollerin ağda kullanılmasında Ortadaki Adam Saldırısı ile bu verilerin ele geçebileceği çok aşikâr.

Şimdi ise ARP zehirlemesinin önüne geçebileceğimiz Switch(Layer2) tarafında alınabilecek önlemlere geçelim.

Peki geçelim geçmesine de bu önlemin bir ismi cismi yok mu dediğinizi duyar gibiyim?

Evet onun bir adı var. Onun adı Dynamic ARP Inspection.

Öncelikle bu yapılandırma ARP Zehirlemeleri ve buna karşı Ortadaki Adam Saldırılarını Switch tarafında önleyebilecek bir yapılandırmadır.

Fakat bu yapılandırmayı uygulayabilmek için mutlaka DHCP Snooping yapılandırmasını yapmak zorundayız. Bunun sebebi ARP Inspection, DHCP Snooping veri tabanını kullanmasından kaynaklıdır. DHCP Snooping burada hangi MAC adresi hangi IP adresini aldığını kendi veri tabanında tutar ARP Inspection da buna bakarak çalışır.

DHCP Snooping yapılandırmasını merak ediyorsanız bir önceki yazımızda bu konuyu detaylı bir şekilde incelediğimi bulabilirsiniz.

Şimdi ise Dynamic ARP Inspection yapılandırmamıza geçelim.

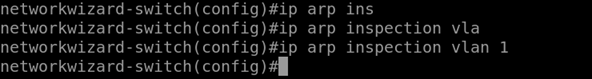

Resim-25

İlk olarak “ip arp inspection vlan 1” komutunu koşturarak ARP denetimini VLAN 1 için aktifleştirelim. Siz burada hangi VLAN ağında çalışıyorsanız onu yazmanız gerekecektir.

Bu hamleyi yaparak yerel ağda tüm trafiği engelledik bunun sebebi ise varsayılan olarak hiçbir portun ARP denetimi tarafından güvenli olmadığı içindir.

Bu olayı önlemek için güvenli portumuzu seçip o porta trafik izinlerini açmamız gerekmektedir. Bizim topolojimizde Router cihazımızın bağlı olduğu gig0/0 portu güvenilir porttur.

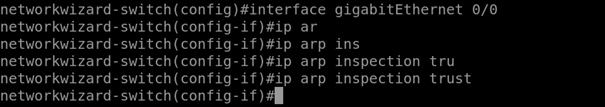

Resim-26

Burada ilgili port altına “ip arp inspection trust” komutunu koşturarak bu portu güvenilir olarak belirledik.

İşte tüm önlem yapılandırmalarımız bu kadar.

Şimdi ise önlemlerimizin saldırılara karşı çalışır durumda olduğunu test edelim.

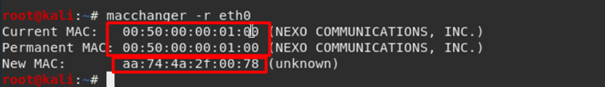

İlk olarak MAC adresimizi değiştirelim.

Resim-27

Terminalimize gelerek “macchanger -r eth0” komutunu koşturup rastgele bir MAC Adresi oluşturuyoruz.

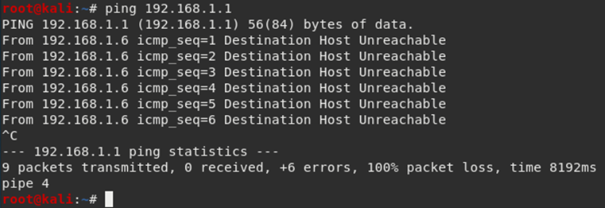

Şimdi Default Gateway e Ping atalım.

Resim-28

Görmüş olduğumuz üzere daha Default Gateway’e bile erişemiyoruz. Bunun sebebi rastgele olarak değiştirdiğimiz MAC adresinin DHCP Snooping veri tabanında olmamasından kaynaklıdır.

Bunu görmek için ise Switch in CLI arayüzüne bakmak yeterlidir.

Resim-29

Görmüş olduğumuz üzere burada DHCP Snooping yapılandırılmasının tanınmayan bir MAC girdisine trafik engeli basmış olduğunu görmekteyiz.

Ayrıca bu yapılandırmayı yaptığımız zaman Ettercap uygulamasının ARP Poisoning saldırısı da fiyasko olarak sonuçlanacaktır.

Bugünkü konumuzda ARP Zehirlemelerinin nasıl yapıldığı ve buna karşı alınabilecek bir dizi önlemi bitirmiş bulunmaktayız.

Gününüzün güzel geçmesini temenni ederim.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: ARP Poisoning, ARP Zehirleme, MitM, Ortadaki Adam Saldırısı, Dynamic ARP Inspection, ARP Denetimi, Switching, Network, Network Security, Layer 2 Security, Eve-ng LAB