Selamlar MsHowto ailesi. Biliyorum bir süredir yazamıyordum ama arayı kapatacağımdan şüpheniz olmasın. Bu makalemde sizlere Azure VPN servisini kurma ve yapılandırmayı anlatmaya çalışacağım. Girişi çok uzun tutmadan hemen konumuza geçelim.

Bir müşterim Additional AD servisi almak istediğini belirtti Azure üzerinden. Bunu yapabilmek için VPN servisini kurmak gerekiyor. Kullanılan Firewall Watch Guard ama Fortinet, Sophos vb. gibi diğer firewall markaları içinde bir iki adım dışında Azure portal üzerinden yapacağınız tüm işlemler neredeyse aynı.

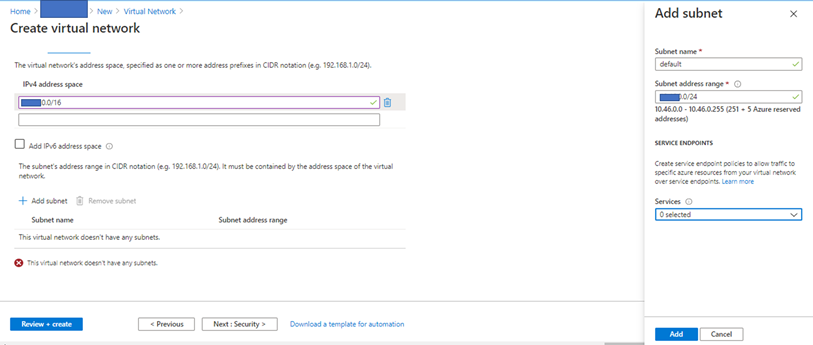

Öncelikle portal üzerinden bir Vnet oluşturuyoruz.

Resim-1

Portal üzerinden yeni kaynak oluştur diyip Virtual Network oluşturalım. Sonrasında lokal Ip’yi müşteriden isteriz. Müşterinin verdiği IP’yi VN oluştururken IPv4 kısmına ekleriz. Müşterinin verdiği IP IPv4 e eklerken sonunu 16’lı yaparız ki Subnet’e de eklerken Overlap olmasın. Normalde bu Case’de bana verilen Ip X.X.0.0/24 tü. Ben IPv4 için /16 verdim Subnet için ise normal Ip olan /24 lüyü verdim. Bu şekilde subnette daha fazla Ip aralığı oluyor. İkisini de aynı verseydim Overlap olurdu.

Next: Security butonuna basarak devam ediyoruz.

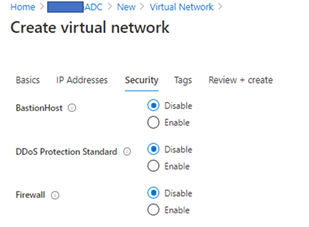

Resim-2

Security kısmına geldiğimizde 3 adet seçenek ile karşılaşıyoruz.

Bastion Host: Kullanıcı Bastion olarak bağlanmayacaksa Disabled olacak. Bastion hakkında bilgi almak isterseniz https://www.mshowto.org/0dan-100e-azure-servisleri-iaas-kurulumlari-azure-bastion-hakkinda-bilgi.html linkinden bakabilirsiniz.

DDOS Protection Standart: Yapınızı DDOS saldırılarına karşı korumak isteyip istemediğinizi sorduğu kısım. Burada Azure Basic olarak DDOS koruması verdiğinden ve müşteri ek ücret ödeyerek daha gelişmiş bir DDOS koruması istemediğinden bu kısmı Disabled bırakıyorum.

Firewall: Kurulan Vnet’in Azure’nin sunduğu ücretli Firewall servisini kullanıp kullanmayacağını seçtiğimiz kısım. Müşteri burada da ek bir istek yapmadığı için bu kısmı da Disabled bırakıyorum.

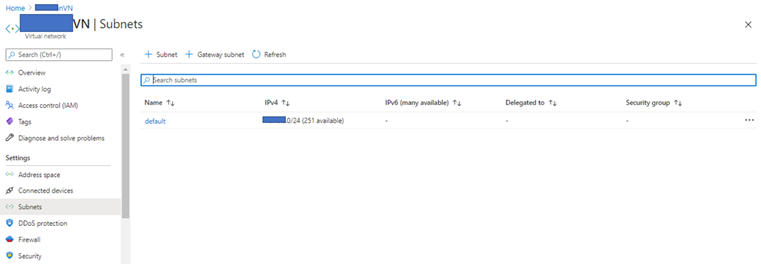

Kurulum bittikten sonra Vnet’in içine giriyorum ve işlemlerime devam ediyorum.

Resim-3

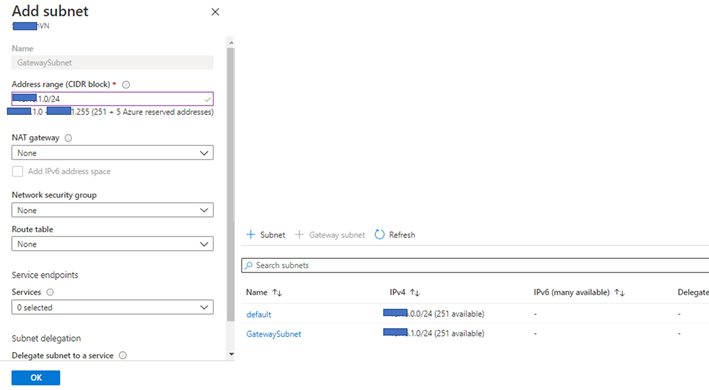

Vnet’in içine girdiğimde Subnets kısmına tıklıyorum ve yeni bir Gateway subnet ekliyorum.

Resim-4

Ip Default Subnette X.X.0.0/24 olduğu için burada bir tane büyütüyoruz. Overlaps olmaması için. Diğer ayarları olduğu gibi bırakıyorum. İşlem bittiğinde sağdaki resimde ki gibi 2 adet Subnet’im olacak. Biri Default diğeri az önce oluşturduğum Gateway Subnet’im.

Resim-5

Vnet kısmı ile işim bittikten sonra şimdi Virtual network gateway oluşturacağım.

Resim-6

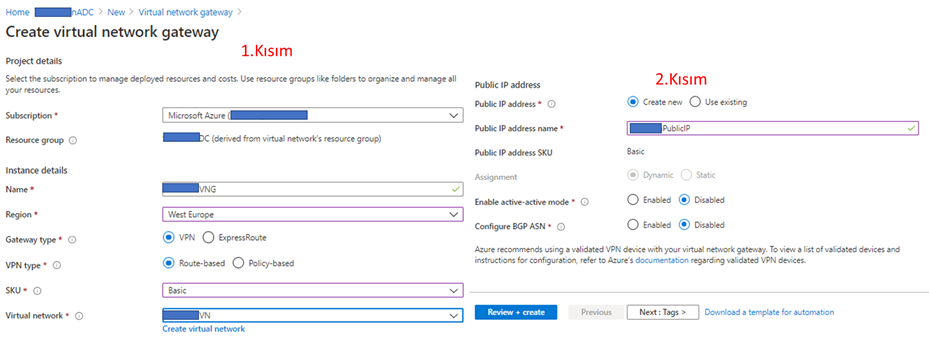

1.Kısım için aşağıdaki adımları yapıyorum;

Gateway Type: Site to Site olacağı için VPN olacak.

SKU: Basic olacak. Bağlantının çok daha fazla olduğu fazla tünel kaynağı istediği durumlarda VPNGW1 ya da daha üstü yapabilirsiniz.

Virtual network: Bu Gateway’in hangi Virtual Network ile bağlanacağını soruyor. Biz burada az önce oluşturduğumuz Virtual Network’ü seçiyoruz.

2. Kısım için aşağıdaki adımları yapıyorum;

Public IP Adress: Ip adresi 0’dan public olarak oluşturuyoruz.

Public IP Adress Name: Oluşturduğumuz IP’ye isim veriyoruz.

Diğer ayarlar aynı kalıyor.

Kurulum yaklaşık 45 dakika ile 1 saat arasında sürüyor. Bu kısımda bittikten sonra yeni bir kaynak oluştur diyerek Lokal Network Gateway oluşturuyoruz.

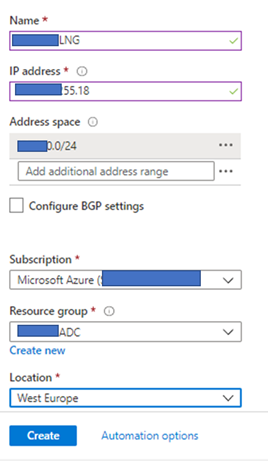

Resim-7

Lokal kısımda ki IP vb. kaynaklarımı Azure üzerine eşitlemek ve kullanabilmek için bu kaynağı oluşturmam gerekiyor.

Resim-8

Ip Adress: Lokal ortamda bulunan Dış Bacak IP (Firewall) bilgisini giriyorum.

Adress Space: Müşterinin lokal ortamında bulunan Adress Spaces’i giriyorum.

Yukarıda ki iki bilgiyi de müşteriden almanız gerekiyor. Zaten yapıya hakimseniz bu bilgileri sizde girebilirsiniz direk. Create diyerek Local Network Gateway’i de yapılandırıyoruz.

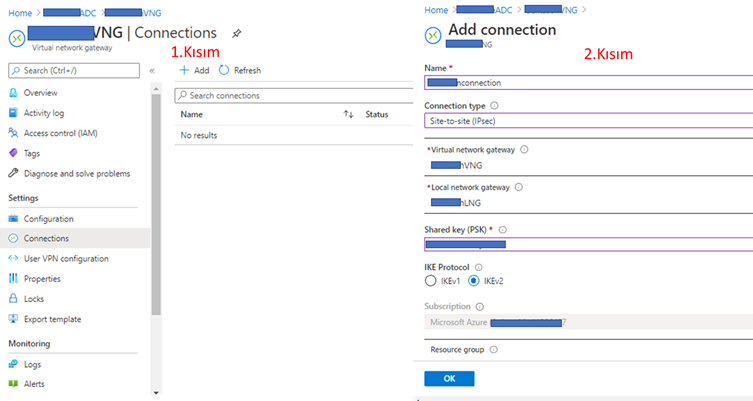

Resim-9

1.Kısımda Lokal Network Gateway kurulduktan sonra Virtual Network Gateway kısmına gelip Connections kısmından Add diyerek bir Connection ekliyoruz.

2. Kısımda;

Connection Type: Site to Site olacağı için onu seçiyoruz.

Virtual network gateway: Burada daha önceden oluşturduğumuz Virtual Network Gateway’i seçiyoruz

Local network gateway: Burada daha önceden oluşturduğumuz Local Network Gateway’i seçiyoruz

Shared Key(PSK): Firewall ve Azure arasında ki networkün kullanılabilmesi için şifre oluşturuyoruz. Bu şekilde güvensiz bağlantı oluşmuyor. İstediğiniz zaman portaldan tekrar bu şifreyi değiştirebilirsiniz. Tabi aynısını Firewall üzerinde de güncellemeniz gerekeceğini unutmayın.

IKE Protocol: Burada Firewall ‘ın desteklediği protokol seçilir. Markanın makalesinde Watchguard’ın Ikev2’yi desteklediğini gördüm ve IKEv2’yi seçtim.

Bu işlemler bittikten sonra müşteriye lokal Firewall’u üzerinde tünel oluşturması ve bağlantıyı kabul etmesi için Virtual Network Gateway’in IP adresi ve oluşturduğumuz Pre Shared Key bilgisini veriyoruz.

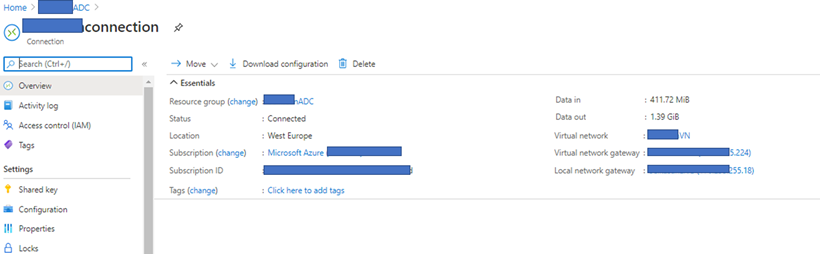

Resim-10

Lokal kısımda ki yapılandırma da bittikten sonra bağlantının başarılı olup olmadığını kontrol etmek için Connections kısmına gelip Status kısmının Connected olmasını ve Data in/out kısmında veri olmasnı görmemiz gerekiyor. Bazı durumlarda Connected olarak Status kısmı gözükse bile Data in/out kısmından biri 0 olarak gözükebilir. Bu da bize bağlantı sorununun yukarda mı aşağıda mı olduğunu söyleyecektir.

Azure üzerinde IaaS servislerinden belki de en çok kullanılan servislerden biri olan VPN kurulumunu sizlere anlatmaya çalıştım. Zaman ayırıp okuduğunuz için teşekkür ederim. Umarım yararlı olmuştur.

Saygılarımla

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: Azure VPN Kurulum, Azure Site to Site VPN, Step by Step Azure Site to Site VPN, Azure VPN installation, VPN kurulum, WatchGuard Azure VPN.