Bir hacker bir çalışanımızı hacklediğinde ilk yaptığı iş bulunduğu ağı taramaktır. O ağda başka daha değerli kaynak, sunucu, client varmı diye kontrol eder. Eğer bizler bir şekilde aynı Vlan’da olsalar bile Client’ların birbiriyle olan trafiğini engelleyebilirsek harika olur. Isolated Private Vlan’lar ile bunu gerçekleştirebiliyoruz. Gelin bu minik örneğimizde bunun nasıl yapıldığını görelim :

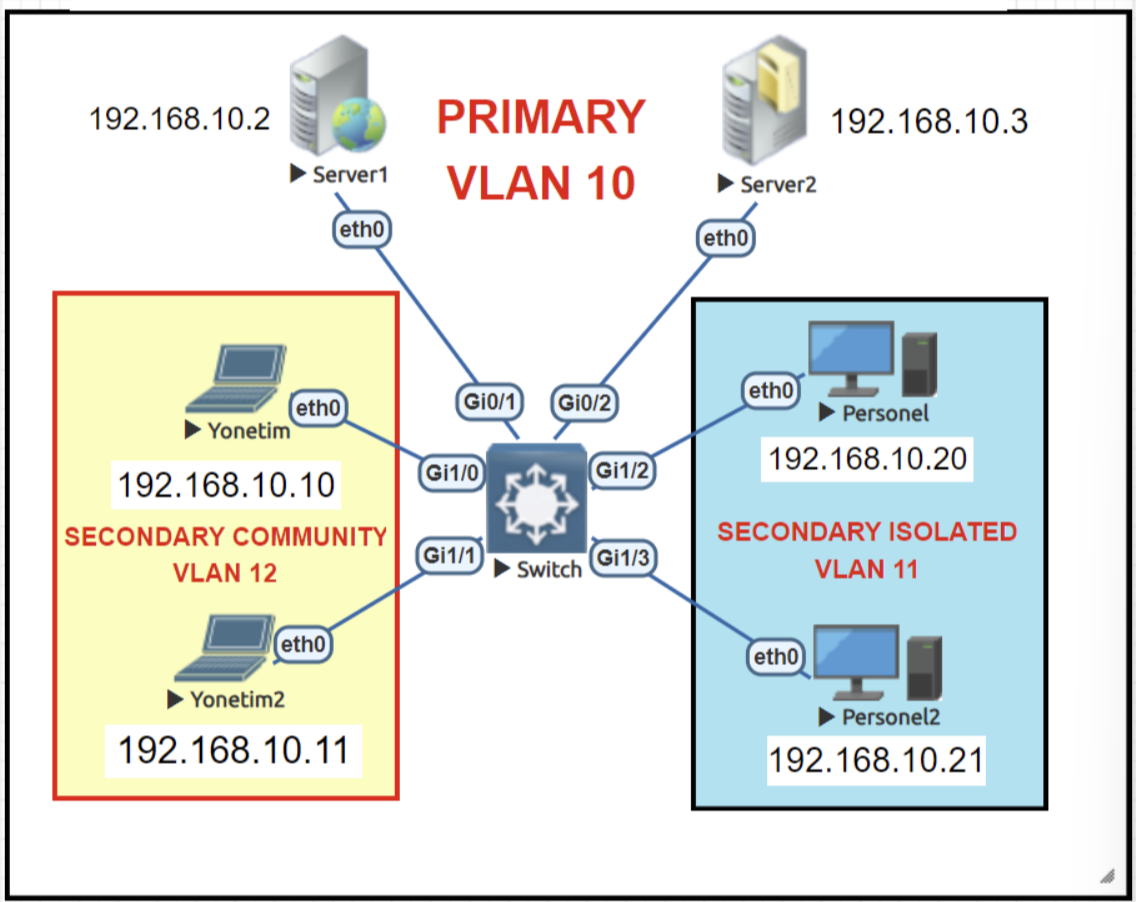

Yukarıdaki şeklimize göre mavi alandaki ISOLATED bölgedeki kullanıcılar kesinlikle birbirleri ile haberleşemeyecekler ama sunuculara erişebileceklerdir. Sarı alandaki COMMUNITY bölgesindeki yönetim bilgisayarları ise hem birbiri ile hemde sunucular ile haberleşeceklerdir. Burada aslında yalnızca Vlan10 daki 192.168.10.0 /24 networkündeki bulunmaktadır. Dikkat ederseniz farklı Vlanlar kullansak da bu farklı Vlan’lar ile adeta Vlan10’u birbirini görecekler ve göremeyecekler diye parçalara ayırıyoruz. Siz isterseniz hiç Secondary Community Vlan da kullanmayabilirsiniz.

Gelin ayarlarımızı yapmaya başlayalım. Projemi elbette Eve-NG üzerinde simule ediyorum. Gelin başlayalım.

Önce standart ayarları yapıyorum :

Switch>en

Switch#conf t

Switch(config)#host SW1

SW1(config)#vtp mode transparent

Şimdi de özel Vlan’larımızı oluşturalım :

SW1(config)#vlan 12

SW1(config-vlan)#private-vlan community

SW1(config-vlan)#exit

SW1(config)#

SW1(config)#vlan 10

SW1(config-vlan)#private-vlan primary

SW1(config-vlan)#private-vlan association add 12

SW1(config-vlan)#exit

SW1(config)#

Şimdi de Port’ları Vlan’lara üye yapalım:

SW1(config)#interface range gi 1/0-1

SW1(config-if-range)#switchport mode private-vlan host

SW1(config-if-range)#switchport private-vlan host-association 10 12

SW1(config-if-range)#exit

SW1(config)#

SW1(config)#interface range gi 0/1-2

SW1(config-if-range)#desc Server Ports

SW1(config-if-range)#switchport mode private-vlan promiscuous

SW1(config-if-range)#switchport private-vlan mapping 10 12

SW1(config-if-range)#exit

SW1(config)#exit

SW1#

Community Vlan’a üye bir portu sorgulayalım, her şey yolunda mı ?

SW1#sh interfaces gi 1/0 switchport

Name: Gi1/0

Switchport: Enabled

Administrative Mode: private-vlan host

Operational Mode: private-vlan host

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

Administrative private-vlan host-association: 10 (VLAN0010) 12 (VLAN0012)

Administrative private-vlan mapping: none

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk Native VLAN tagging: enabled

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk associations: none

Administrative private-vlan trunk mappings: none

Operational private-vlan:

10 (VLAN0010) 12 (VLAN0012)

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Şimdi de her yere erişme yetkisi olan bir portu sorgulayalım :

SW1#sh interfaces gi 0/1 switchport

Name: Gi0/1

Switchport: Enabled

Administrative Mode: private-vlan promiscuous

Operational Mode: private-vlan promiscuous

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 1 (default)

Trunking Native Mode VLAN: 1 (default)

Administrative Native VLAN tagging: enabled

Voice VLAN: none

Administrative private-vlan host-association: none

Administrative private-vlan mapping: 10 (VLAN0010) 12 (VLAN0012)

Administrative private-vlan trunk native VLAN: none

Administrative private-vlan trunk Native VLAN tagging: enabled

Administrative private-vlan trunk encapsulation: dot1q

Administrative private-vlan trunk normal VLANs: none

Administrative private-vlan trunk associations: none

Administrative private-vlan trunk mappings: none

Operational private-vlan:

10 (VLAN0010) 12 (VLAN0012)

Trunking VLANs Enabled: ALL

Pruning VLANs Enabled: 2-1001

Capture Mode Disabled

Capture VLANs Allowed: ALL

Vlan’larımızı kontrol edelim :

SW1#sh vlan private-vlan

Primary Secondary Type Ports

——- ——— —————– ——————————————

10 12 community Gi0/1, Gi0/2, Gi1/0, Gi1/1

Vlan tiplerine göre tekrar sorgulama yapalım:

SW1#sh vlan private-vlan type

Vlan Type

—- —————–

10 primary

12 community

Şimdi artık yonetim bilgisayarından ilk denemelerimizi yapalım :

VPCS> ip 192.168.10.10/24 192.168.10.1 (Cihaza IP veriyoruz)

Checking for duplicate address…

VPCS : 192.168.10.10 255.255.255.0 gateway 192.168.10.1

VPCS> ping 192.168.10.2 (Cihazdan ilk ping denememiz sunucuya, sorun yok)

84 bytes from 192.168.10.2 icmp_seq=1 ttl=64 time=1.708 ms

84 bytes from 192.168.10.2 icmp_seq=2 ttl=64 time=2.126 ms

84 bytes from 192.168.10.2 icmp_seq=3 ttl=64 time=1.990 ms

84 bytes from 192.168.10.2 icmp_seq=4 ttl=64 time=2.138 ms

84 bytes from 192.168.10.2 icmp_seq=5 ttl=64 time=2.367 ms

VPCS> ping 192.168.10.11 (Aynı Community Vlan ile de haberleşiyor )

84 bytes from 192.168.10.11 icmp_seq=1 ttl=64 time=3.181 ms

84 bytes from 192.168.10.11 icmp_seq=2 ttl=64 time=2.544 ms

84 bytes from 192.168.10.11 icmp_seq=3 ttl=64 time=1.527 ms

84 bytes from 192.168.10.11 icmp_seq=4 ttl=64 time=1.545 ms

84 bytes from 192.168.10.11 icmp_seq=5 ttl=64 time=1.617 ms

Şimdi artık izole vlanımızı tanımlayalım, projemize ekleyelim :

SW1#conf t

SW1(config)#vlan 11

SW1(config-vlan)#private-vlan isolated

SW1(config-vlan)#exit

SW1(config)#

SW1(config)#vlan 10

SW1(config-vlan)#private-vlan primary

SW1(config-vlan)#private-vlan association add 11

SW1(config-vlan)#exit

SW1(config)#

SW1(config)#interface range gi 1/2-3

SW1(config-if-range)#switchport mode private-vlan host

SW1(config-if-range)#switchport private-vlan host-association 10 11

SW1(config-if-range)#exit

SW1(config)#

SW1(config)#interface range gi 0/1-2

SW1(config-if-range)#switchport mode private-vlan promiscuous

SW1(config-if-range)#switchport private-vlan mapping 10 11

SW1(config-if-range)#exit

SW1(config)#

VPCS> ip 192.168.10.20/24 192.168.10.1 (Personel bilgisayarına IP verelim)

Checking for duplicate address…

VPCS : 192.168.10.20 255.255.255.0 gateway 192.168.10.1

VPCS> ping 192.168.10.21 (Personel aynı Vlan’daki diğer PC’ye ulaşamıyor ! )

host (192.168.10.21) not reachable

VPCS> ping 192.168.10.10 (Diğer Secondary Community Vlan’a da ulaşamıyor)

host (192.168.10.10) not reachable

VPCS> ping 192.168.10.2 (Sunucuya erişmesinde sorun yok )

84 bytes from 192.168.10.2 icmp_seq=1 ttl=64 time=1.902 ms

84 bytes from 192.168.10.2 icmp_seq=2 ttl=64 time=1.264 ms

84 bytes from 192.168.10.2 icmp_seq=3 ttl=64 time=1.504 ms

84 bytes from 192.168.10.2 icmp_seq=4 ttl=64 time=1.095 ms

84 bytes from 192.168.10.2 icmp_seq=5 ttl=64 time=1.182 ms

VPCS> ping 192.168.10.3 (Diğer sunucuya da erişebiliyor )

84 bytes from 192.168.10.3 icmp_seq=1 ttl=64 time=2.436 ms

84 bytes from 192.168.10.3 icmp_seq=2 ttl=64 time=1.506 ms

84 bytes from 192.168.10.3 icmp_seq=3 ttl=64 time=2.304 ms

84 bytes from 192.168.10.3 icmp_seq=4 ttl=64 time=1.237 ms

84 bytes from 192.168.10.3 icmp_seq=5 ttl=64 time=1.367 ms

Switch’in show Run çıktısını inceleyelim :

vlan 10

private-vlan primary

private-vlan association 11-12

!

vlan 11

private-vlan isolated

!

vlan 12

private-vlan community

!

interface GigabitEthernet0/0

negotiation auto

!

interface GigabitEthernet0/1

description Server Ports

switchport private-vlan mapping 10 11-12

switchport mode private-vlan promiscuous

negotiation auto

!

interface GigabitEthernet0/2

description Server Ports

switchport private-vlan mapping 10 11-12

switchport mode private-vlan promiscuous

negotiation auto

!

interface GigabitEthernet0/3

negotiation auto

!

interface GigabitEthernet1/0

switchport private-vlan host-association 10 12

switchport mode private-vlan host

negotiation auto

!

interface GigabitEthernet1/1

switchport private-vlan host-association 10 12

switchport mode private-vlan host

negotiation auto

!

interface GigabitEthernet1/2

switchport private-vlan host-association 10 11

switchport mode private-vlan host

negotiation auto

!

interface GigabitEthernet1/3

switchport private-vlan host-association 10 11

switchport mode private-vlan host

negotiation auto

ÖZETLE :

- Community VLAN daki clientlar birbirleri ile ve Promiscuous port’lar ile haberleşebilir.

- Isolated VLAN dakiler birbirleri ile ve diğer tüm Secondary Vlan’lar ile haberleşemezler; yalnızca Promiscuous Port’lar ile haberleşebilirler.

- Promiscuous Port’dakiler tüm diğer portlar ile haberleşebilir.

- Secondary VLAN dakiler diğer Secondary VLAN’dakilerle haberleşemezler.

- Private VLAN’lar aradaki bağlantı Trunk olmak üzere ve diğer Switchlerde de gerekli port ayarları yapılması kaydıyla diğer Switchlere de uygulanabilir.

Güvenli ve en önemlisi sağlıklı, güzel günler dileklerimle..

Referanslar

www.mshowto.org