Bu yazımda Microsoft Azure PIM içerisindeki özelliklerden Time Bound Access özelliğinden bahsedeğim. Yazmış olduğum Windows Güvenliği’ nin Kara Kutusu e-kitabı okuduysanız JIT’ den (Just In Time) bahsetmiştim. E-Kitabı henüz okuma fırsatınız olmadıysa aşağıdaki linkten indirebilirsiniz.

İndirme Linki : https://www.mshowto.org/yazarimiz-hasan-dimdikin-windows-guvenliginin-karakutusu-e-kitabi-yayinda.html

Peki Time Bound Access nedir ?

Hatırlatma amaçlı kısaca JIT’ den bahsedersek, standart haklar ile çalışan kullanıcılarımıza saatlik administrative haklar atayabilmemizi sağlıyor. Time Bound Access ise kısa vadeli operasyonlar yerine uzun vadeli projelerde çalışacak olan kurum içi veya kurum dışı kullanıcılara belirli vadede Azure Resource’lar üzerinde hak atamamıza olanak sağlıyor. Bu sayede projede çalışacak olan çalışanların proje sürecinde yetki sorunu ortadan kalkmış oluyor. Diğer açıdan bakacak olursak ilgili kullanıcılara expire date atadığımız için, ilerleyen zamanlarda yapı içerisinde toksik objeler bırakmamış oluyoruz. Malesef gördüğümüz sorunlardan bir tanesi yetkili kullanıcıların özellikle dönemlik projelerde yönetilemediğidir. Time Bound Access ile bu sorunu biraz da olsa azaltmış oluyoruz.

Time Bound Access kullanabilmek için, Azure Active Directory P2 veya Enterprise Mobility + Security E5 lisansına sahip olmanız gerekmektedir.

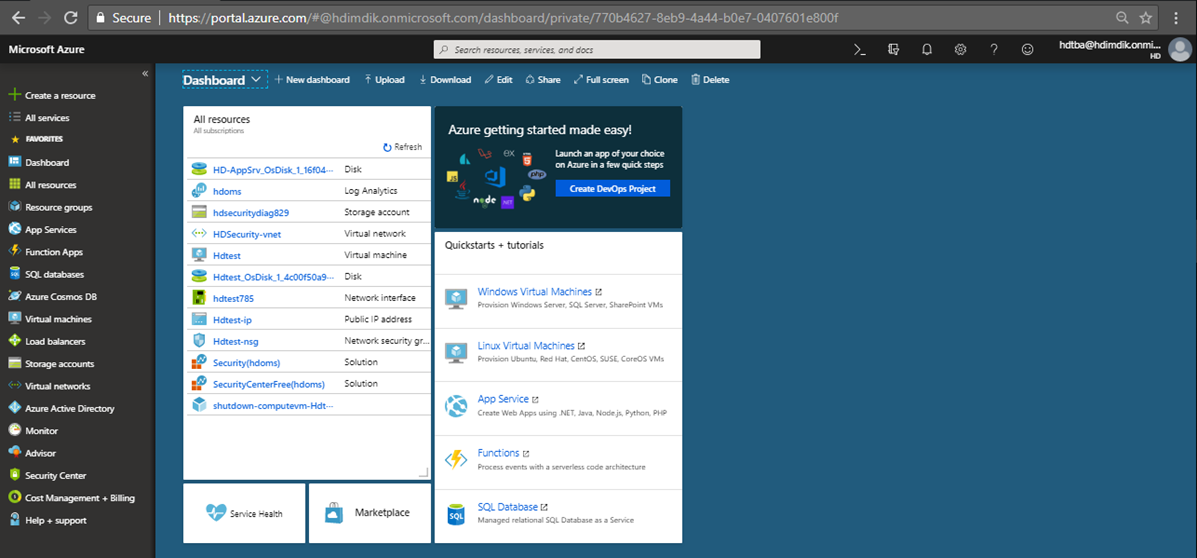

Kısa bilgilendirme yazısından sonra örnek ile nasıl yapılandırabileceğimizi görelim. İlk olarak https://portal.azure.com a erişim sağlıyoruz. Time Bound Access yapılandırmak için PIM ( Privileged Identity Management ) açıyoruz. Azure Resources sekmesini tıklıyoruz.

Resim-1

Kullanıcılarımıza atayacağımız rolü belirlemek için Roles sekmesini tıklıyoruz. Örneğimde kullanıcıma Owner hakkı atayacağım. Bunun için Owner’ ı tıklıyorum.

Resim-2

Time Bound Access yapılandırmak için Add member tıklıyoruz veya Active Roles seçip devam edebiliyoruz. Role olarak Owner hakkı atadım, ikinci adımda hangi kullanıcı veya gruba owner hakkı atayacağımı belirtiyorum. Eğer organizasyon dışında bir kullanıcıya izin verekcekseniz kullanıcı seçimi sırasında invite ile davet etmeniz gerekiyor. Owner hakkının ilgili kullanıcı da ne kadar kalacağını belirtiyorum.

Resim-3

Overview sekmesine gelirsek atanan hakları vb bilgileri görebiliyoruz.

Resim-4

Time Bound Access aktivasyon gerektirmediği için Activation altındaki bölümleri yapılandırmanıza gerek yok. Aşağıdaki sarı ile belirttiğim alanları belirlememiz yeterli olacaktır. Ne kadar süre ile hak atanacak, MFA gerekli mi veya ilgili hakkı atamak için gerekçe girilmeli mi ? sorularını cevaplıyoruz veya varsayılan ayarda bırakıyoruz. Bu adımla birlikte yapılandırmamı tamamlamış oluyorum.

Resim-5

Owner hakkı atadığım kullanıcım ile Azure portala bağlandığımda tüm kaynakları görebiliyorum.

Resim-6

Eğer hakkın kira süresi biter ise Expired roles sekmesinden takip edebiliyoruz ve gerekliyse kira süresini uzatılabiliyoruz.

Resim-7

Eğer kullanıcının hakkı uzatılmaz ise aşağıdaki gibi kaynaklara erişimi engellenmiş olur.

Resim-8

Yazıyı kısaca toplarsak süresi belirli dönemsel projelerde Time Bound Access ile şirket içi veya dışı kullanıcılarınıza gerekli hakları atayarak, kaynaklarınıza hakları doğrulusunda erişim sağlamalarına imkan sağlıyoruz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar:

TAGs: Microsoft Azure PIM, Time Bound Access,Just In Time,Time Bound Access nedir,Microsoft Azure Time Bound Access Nedir?,Azure Active Directory P2,Enterprise Mobility+Security E5,Privileged Identity Management,Azure Resources,MFA