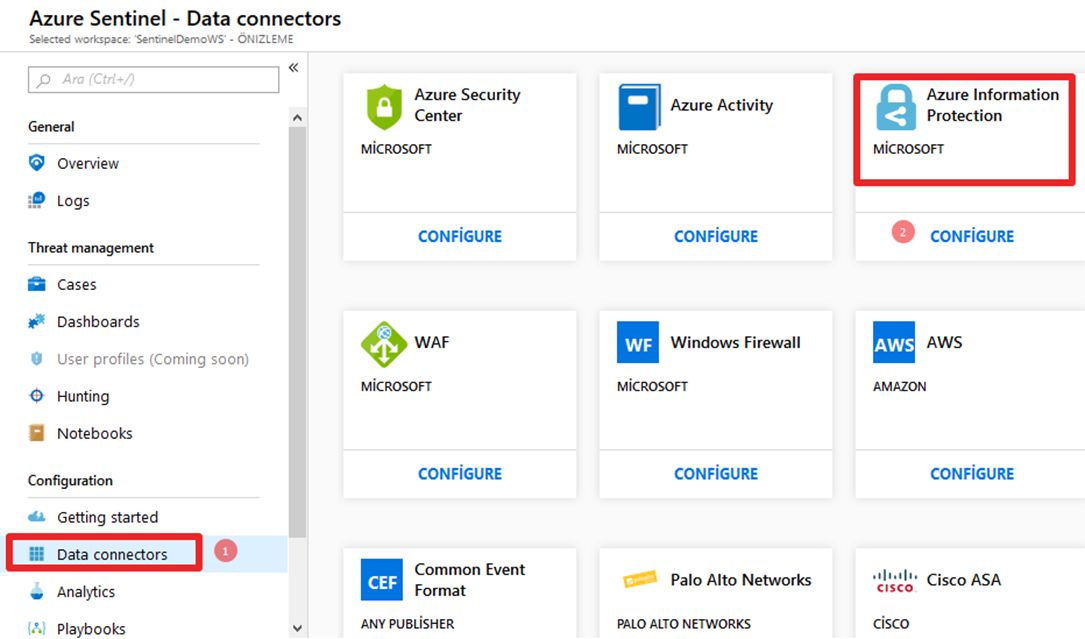

Azure Sentinel serisine Azure Information Protection loglarının bağlantı ayarları ile devam edelim. Başlamadan önce; AIP loglarını Azure Sentinel’e göndermek için konfigürasyonun yapılacağı kullanıcı rolleri global administrator, security administrator veya information protection olduğunu unutamayalım.

Görüldüğü üzere tek bir tıklama ile AIP loglarını Sentinel’e bağlayabiliyoruz, burda dikkat etmemiz gereken hususlardan ilki Office 365 gibi farklı tenantları şu an için aynı Sentinel’e bağlayamıyoruz. İkinci önemli konu ise; AIP için herhangi bir özel rapor ekranı bulunmuyor olması.

Resim-1

Bunun sebebi ise önceki makalelerimde açıkladığım gibi tüm bu verilen toplandığı ortak bir noktamız var “Log Analytics Workspace” Azure Information Protection (AIP) yönetimi ile ilgileniyorsanız kısa süre önce preview olarak kullanıma sunulan analitik özellikleri fark etmişsinizdir.

Resim-2

Bu çözümlerde alt yapı olarak “Log Analytics Workspace” kullanıyor. Kısaca açıklamak gerekirse Azure Sentinel’e bağlayacağınız AIP logları ile aslında AIP Analytics özelliklerini de aktif etmiş oluyorsunuz. Bu sebeple Sentinel üzerinde özel bir raporlama ekranı yok. AIP Analitik raporlarına göz gezdirdiğimiz de ise; İlk ekran “Kullanım Raporu” bize Etiketlenmiş ve Azure RMS ile korunmuş dosyalar ile kullanıcı, cihaz aktivitelerini gösteriyor.

Resim-3

Bu noktada Azure Sentinel’i özel kılan husus KQL dili ile istediğiniz sorguları ve alarmları oluşturabiliyor olmanız.Bu çıktıya nasıl eriştiğini merak ediyorsanız sizde Sentinel üzerinde aşağıdaki KQL komut satırını çalıştırırsanız aynı çıktıları görmeniz gerekiyor.

InformationProtectionLogs_CL

| where TimeGenerated > ago(31d)

| where isnotempty(ObjectId_s)

| where Operation_s =~ “Change”

and Activity_s !~ “RemoveLabel”

| where isnotempty(Protected_b) or isnotempty(LabelId_g)

| project TimeGenerated, ObjectId_s, Activity_s, ApplicationName_s, LabelId_g, LabelName_s, MachineName_s, UserId_s, Protected_b, ProtectionType_s

| sort

by TimeGenerated desc

| render table

Komutun çıktısı ise aşağıdaki gibi olacaktır.

Resim-4

Biraz daha derinleşelim bu aktivitelerin sadece Outlook ile ilgili olanları getirmesini isteyelim. Biraz önceki komut satırının sonuna aşağıdaki satırı eklemeniz yeterli olacaktır.

| where ApplicationName_s == “Outlook”

Örnek senaryomuz ise şöyle olsun;

VIP kullanıcılarımızın “Çok Gizli” olarak etiketlediği ve üzerinde koruma (Azure RMS) olan e-postaların etiketleri kaldırıldığında en hızlı şekilde bilgi almak istiyorsunuz;

Paylaştığım sorguyu kullanıp bu sorgu tetiklendiğinde size mail gelmesini sağlayabilirsiniz.

| where TimeGenerated > ago(31d)

| where ApplicationName_s == “Outlook”

| where Activity_s == “RemoveLabel”

| where LabelName_s == “Çok Gizli”

Bu ve bunun gibi olası birçok senaryoyu KQL ile kurgulayabilirsiniz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: azure sentinel, azure sentinel nedir,KQL nedir, Kusto Query Language, Kusto Query Language nedir,azure sentinel ile AIP entegrasyonu